随着计算机技术和网络普及,网络入侵行为不断增多,入侵检测系统(intrusion detection system,IDS)因其能及时检测出恶意行为并采取相应防御措施而变得尤为关键。机器学习算法主要分为传统机器学习和基于深度学习,能够有效提升检测精度和效率,广泛应用于入侵检测中[1]。其中深度学习算法凭借着能够以深层次结构自动捕获更广泛、更复杂的特征表示等优点,弥补了传统机器学习算法难以捕捉到高维数据特征的缺陷,在网络流量异常检测任务中大放异彩[2-5]。

生成对抗网络(generative adversarial network,GAN)是最早由Goodfellow等[6]提出的一种基于深度学习的生成模型,其主要由2个神经网络组成,旨在生成逼真的数据样本,目前已广泛应用于文本图像生成、时间序列和风格转换等领域[7-11]。2017年Schlegl等[12]首次探索了使用GAN网络进行异常检测,其利用了GAN来学习正常数据的分布,并通过比较测试样本与学习到的分布之间的差异,来判断测试样本是否属于异常状态。但这种方法需要高昂的计算成本,并且计算推理速度慢。Li等[13]对Schlegl提出的方法进行改进,提出了一种适用于时间序列的无监督多元异常检测方法(multivariate anomaly detection with GAN,MAD-GAN),通过使用长短期记忆递归神经网络(long short-term memory,LSTM)来捕获变量之间的潜在相互作用。Donahue等[14]提出双向生成对抗网络(bidirectional GAN,BiGAN)方法,通过使用BiGAN网络来更好地学习潜在空间与真实空间的相互映射。Geiger等[15]提出TadGAN(time series anomaly detection with GAN)模型,使用LSTM网络和周期一致性损失来实现时间序列数据重构,同时还提出了多种计算重建误差的新方法,提升了检测精度和推理效率。刘拥民等[16]通过改进ALAD(adversarially learned anomaly detection)方法将数据通过潜在空间合理地表示出来,从而提高了在无线传感器环境下异常检测的准确率。胡梦娜等[17]在BiGAN模型的基础上添加了注意力机制来更有效地找到输入与输出数据之间的相关信息,从而提高检测率。但上述方法都使用LSTM作为基础网络进行异常检测,这样只能捕捉到时序特征,而无法捕捉到空间特征,对于异常检测任务来说,空间特征能够揭示不同特征之间的关系,对于识别常见攻击模式和恶意行为至关重要。因此,本文提出了一种新的网络入侵检测方法(multi-spatial feature bidirectional generative adversarial network, MBGAN)。该方法使用t-SNE算法和凸包算法将原始数据映射成二维图像,并利用互信息方法来解决像素冲突问题,强关联图像中的特征,以解决模型无法捕获空间特征信息的问题。此外,本文还利用双向生成对抗网络进行异常检测,并引入最小Wassersetein距离和梯度惩罚方法来解决传统GAN网络中训练不稳定等问题,从而进一步提高模型性能。

1 BiGAN

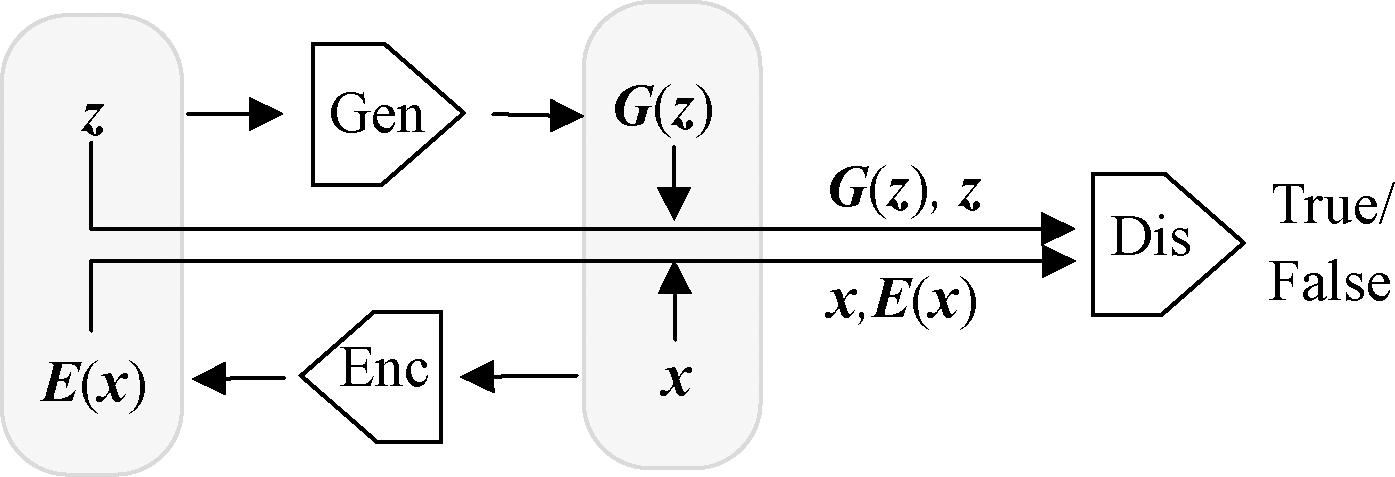

图1为双向生成对抗网络(bidirectional GAN,BiGAN)模型框架[14],其主要由生成器(Gen)、判别器(Dis)和编码器(Enc)组成,判别器用来判别是真实数据x还是来自生成器生成的数据G(z),生成器学习从潜在空间向量z到数据x的映射,从而生成近似真实数据的假样本。与传统GAN网络不同,BiGAN网络添加了一个编码器,其作用是得到真实数据x映射到潜在空间z中的向量表示(E(x)),这个潜在空间向量表示可以看作是真实样本在生成器网络中隐含的特征表示。

图1 BiGAN模型结构

Figure 1 BiGAN model structure

编码器的引入使得GAN中的潜在空间得以学习,更容易学习到数据的潜在分布,从而使得生成器不断改进样本生成的质量,生成更逼真的样本。此外,由于编码器将真实样本映射到潜在空间,可以通过将潜在向量输入生成器进行重构。这种重构能力在图像重建和数据压缩等应用中具有实用性。

BiGAN的损失函数可写为

Ex~px[log Dis(x,E(x))]+

Ez~pz[log(1-Dis(G(z),z))]。

(1)

式中:x为真实数据;z为潜在空间向量;E(x)代表真实数据x经过编码器后得到的映射好的潜在向量;G(z)代表潜在空间z经过生成器生成的数据;Ex~px为样本x服从真实数据分布px的期望;Ez~pz为潜在向量z服从潜在空间分布pz的期望。

由式(1)可知,训练的目标是让判别器能够正确判别真实数据,生成器生成接近真实数据x的图像,从而使得目标函数V取得最大值。对于编码器而言,其任务是尽可能地拟合真实数据到潜在空间的映射关系,以最小化函数V的值。通过反复对模型进行参数冻结训练,最终使得模型达到纳什均衡状态[14]。

然而,BiGAN网络在训练过程中很容易出现梯度消失和梯度爆炸等问题,并且生成器很难学习到真实分布中的细节,会出现生成的样本不够理想等情况,因此,将对BiGAN网络的目标函数进行改进,使之训练稳定并生成理想的样本。

2 MBGAN入侵检测方法

MBGAN方法包含2个模块,一是提出一个合理的图像转换方法,可以将一维特征向量数据合理地转换成二维的图像表示,从而让卷积捕获到更多的上下文信息,提高异常检测准确率;二是利用BiGAN网络进行异常检测任务,并且为了避免BiGAN训练中出现模式崩塌和不稳定问题,引入了最小Wasserstein距离和梯度惩罚方法。

2.1 构建图像编码

卷积在处理输入数据时通过滑动卷积核来考虑周围的数据点,这种方式可以让卷积操作捕获到数据中的局部结构和上下文空间信息。但大多数研究者在利用卷积神经网络进行入侵检测[18-21]时,直接将数据送入网络中,或者直接转换成灰度图送入网络中进行训练,这样的转换方法并不能让卷积捕获到网络流特征之间的关联信息,从而导致检测效果降低。因此,设计了一种将网络流数据转换成二维图像的方法,使局部的特征与特征之间存在强关联性,让卷积捕获到更多的信息。

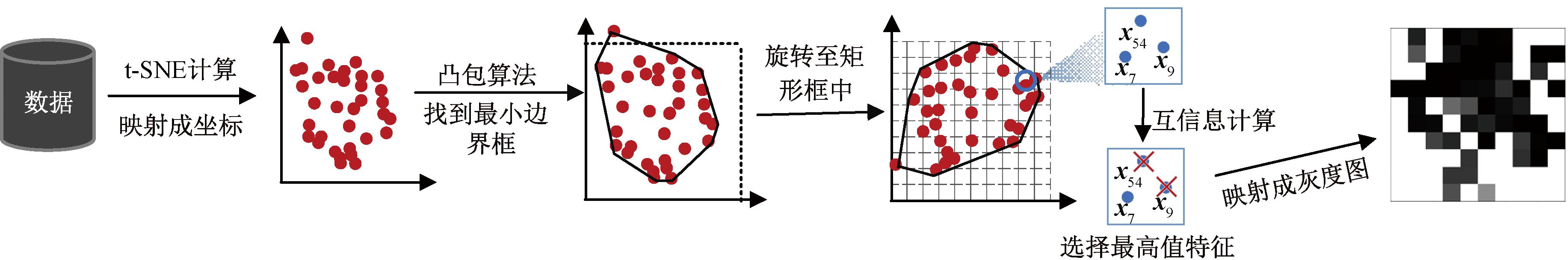

图2为图像编码的具体步骤,定义以下参数:X1D为拥有M个特征的一维数据;T表示一个数据集中包含N个训练样本,T大小为N×M。

图2 图像编码具体步骤

Figure 2 Specific steps for image encoding

t-SNE[22]是一种非线性的降维技术,适合于2维笛卡尔空间内高维数据的可视化。t-SNE在训练数据上获取每个特征的概率分布,相似的特征被赋予较高的概率。因此,利用t-SNE技术将大小为M×N的矩阵T′变换成M×2的矩阵![]() 其行表示X1D的流量特征,列则定义了2维坐标,这样的变换将X1D的特征可视化为笛卡尔平面上的点。此时计算出的2维坐标点是相对发散的,需要利用凸包算法[23]计算出变换后2维点的最小矩形框,并将其特征点框旋转到水平或垂直形式的2维笛卡尔平面。

其行表示X1D的流量特征,列则定义了2维坐标,这样的变换将X1D的特征可视化为笛卡尔平面上的点。此时计算出的2维坐标点是相对发散的,需要利用凸包算法[23]计算出变换后2维点的最小矩形框,并将其特征点框旋转到水平或垂直形式的2维笛卡尔平面。

但经过上述计算过后,可能会出现同一个像素点中有多个特征的情况,因此,通过计算多个特征的互信息量,并选取互信息数值最高的特征作为此像素点所代表的特征。互信息公式[24]为

(2)

式中:XCon为冲突特征集合;Y为对应标签;P(x,y)为联合概率分布;P(x)和P(y)均为边缘概率分布函数。

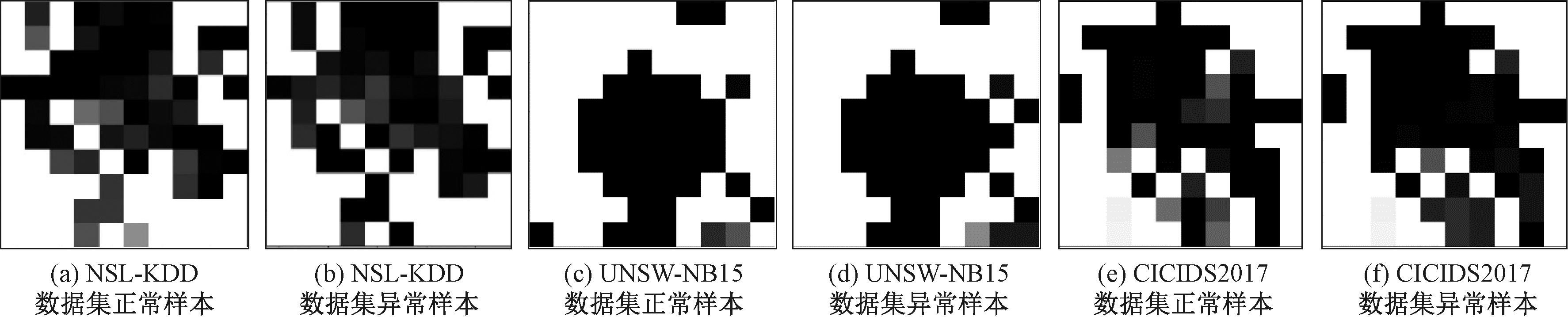

根据特征值将数据集转化为灰度图。图3为样本通过图像编码后构建出的灰度图。具体算法如算法1所示。

图3 3个数据集经过图像编码后的灰度图

Figure 3 Grey scale maps of the three datasets after image coding

算法1 图像编码。

输入:数据集X={x1,x2,…,xn},标签Y={y1,y2,…,yn};

输出:灰度图![]()

① 利用t-SNE(x,y)获取二维坐标(a,b)

② 利用凸包算法找到最小矩形框bbox

③ grad=(bbox[1,1]-bbox[0,1])/(bbox[1,0]-bbox[0,0])

④ 利用arctan(grad)算出旋转角度theta

⑤ bbox与旋转矩阵asmatrix(theta)点乘,旋转至矩

形框rotatedDate中

⑥ For i=1 to len(rotatedDate[0,:]) do

⑦ For j=1 to len(rotatedDate[0]) do

⑧ if rotatedDate[i,j]存在多个点 do

dup.append(i,j)

end if

end

end

⑨ For k=1 to len(dup) do

⑩ 删除rotatedDate中互信息较小值的点

end

end

将rotatedDate映射成灰度图X′

将rotatedDate映射成灰度图X′

end

end

此方法利用t-SNE算法来将高维网络流数据映射成二维数据,使映射后的特征与特征之间存在强关联性,并且利用互信息方法来充当特征选择器进行特征选取,通过对冲突特征进行评估,选择出能够区分出正常或异常流量的最佳特征。通过上述处理,使转换后的图像充分发挥卷积的特性,使之在检测中捕获到更多的上下文信息,提升检测效率。

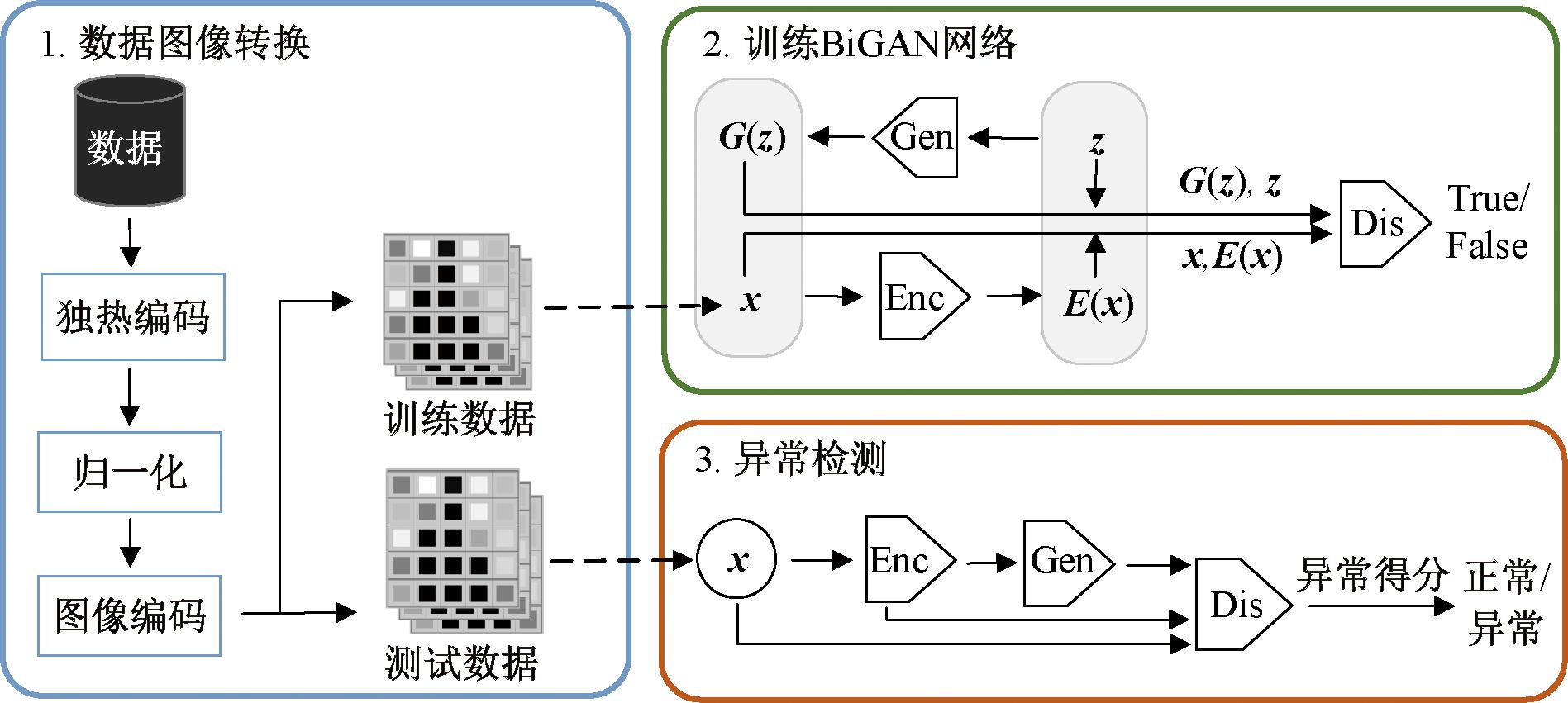

2.2 异常检测框架

图4为MBGAN模型总体框架。数据经过独热编码和归一化后,进行2.1节的图像编码步骤。此后将转换好的灰度图送入改进后的BiGAN网络中进行训练。在训练阶段,将生成器、编码器和判别器先后冻结并进行训练,当模型到达纳什均衡状态时,训练完毕。

图4 MBGAN总体框架图

Figure 4 MBGAN overall framework diagram

设计的BiGAN模型具体结构如下。

(1)生成器Gen。生成器输入为潜在空间向量z,随后通过5个反卷积层,反卷积核设置为5,每个卷积层后跟BatchNorm2d,最后接Sigmod函数。

(2)判别器Dis。输入(x,E(x))和(Gen(z),z)到判别器中进行对抗学习,得到判别后的真假概率。判别器由4个卷积层组成,卷积核设置为5,每个卷积层后接LeakyReLU激活函数,最后接Dense层。

(3)编码器Enc。编码器输入为真实样本x,用于映射到潜在空间,其由4个卷积层构成,卷积核设置为5,最后接Dense层输出。

训练好的模型已经学习到潜在空间向量z和样本x之间的相互映射关系,此时可将测试样本输入到生成器中进行图像重构,通过比较重建图像与样本之间的差异来判断是否为异常,两者分布的差异越大,则样本被判定为异常的概率越高。本文使用的异常得分公式为

A(x)=μLR(x)+(1-μ)LD(x);

(3)

LR(x)=‖x-G(E(x))‖;

(4)

LD(x)=‖f(x,E(x))-f(G(E(x)),E(x))‖。

(5)

式中:A(x)为异常得分;μ为权重因子;x为测试样本;LR(x)为重建损失,用来评估测试样本与重建样本之间的差异;LD(x)为判别损失;E(x)为x经过编码器输出的潜在向量;G(E(x))为生成器重建的样本;f(·)为样本经过判别器输出的概率。

对于异常率,采用污染率c来定义异常率阈值,相关样本高于污染率c则判定样本为异常,污染率计算公式为

c=nano/n。

(6)

式中:c为污染率;n为样本总数;nano为异常样本数。

2.3 目标函数改进

为了解决BiGAN网络在训练过程中容易出现梯度消失或梯度爆炸等问题,将传统GAN模型中的JS散度用最小Wasserstein距离[25]替代,以衡量真实分布和生成分布之间的距离,使得GAN模型的训练更加稳定,避免模型崩溃,生成更真实的样本。最小Wasserstein距离的目标是最小化生成样本与真实样本之间的Wasserstein距离,即最大化判别器输出的分数差异,其目标函数为

Ez~pz[Dis(G(z))]。

(7)

式中:Ex~px[Dis(x)]为真实样本被判别器判别为真的平均分数;Ez~pz[Dis(G(z))]为生成样本被判别器判别为真的平均分数;Dis(·)为满足1-Lipschitz约束的任意函数。

1-Lipschitz约束可以让判别器把生成分布和真实分布上的结果限制在一定范围内,避免梯度消失。1-Lipschitz约束定义[25]为

‖f(x1)-f(x2)‖<K‖x1-x2‖。

(8)

式中:x1、x2为定义域内的向量;K为常数,且K≥0,并使得定义域内的任意2个元素x1和x2都满足式(8)。

结合式(1),式(7)可改写为[26]

Ez~pz[1-Dis(G(z),z)]。

(9)

引入梯度惩罚机制[26]来进一步稳定训练过程,通过在判别器的损失函数中增加一个额外的梯度惩罚项![]() 将其原始输入梯度的L2范数约束到1附近,来限制判别器的梯度范数,强制让判别器满足Lipschitz连续性,减少模型的震荡和崩溃现象的发生。将梯度惩罚项与式(9)结合,最终的目标函数可写为[26]

将其原始输入梯度的L2范数约束到1附近,来限制判别器的梯度范数,强制让判别器满足Lipschitz连续性,减少模型的震荡和崩溃现象的发生。将梯度惩罚项与式(9)结合,最终的目标函数可写为[26]

Ez~pz[Dis(G(z),z)]+

(10)

式中:Ex~px代表样本x服从真实数据分布px的期望;Ez~pz为潜在向量z服从潜在空间分布pz的期望值;![]() 表示从生成数据

表示从生成数据![]() 和真实样本空间x之间进行区域采样;

和真实样本空间x之间进行区域采样;![]() 表示

表示![]() 服从采样空间分布

服从采样空间分布![]() 的期望值;▽为梯度算子,

的期望值;▽为梯度算子,![]() 表示

表示![]() 对

对![]() 求梯度;λ为梯度惩罚项权重。

求梯度;λ为梯度惩罚项权重。

3 实验

3.1 实验数据集与数据预处理

本实验在Windows操作系统下运行,使用Python编程语言,借助Pytorch框架构建模型,CPU为Intel Core i5-11400H,内存为16 GB,GPU为NVIDIA GeForce GTX 3060。

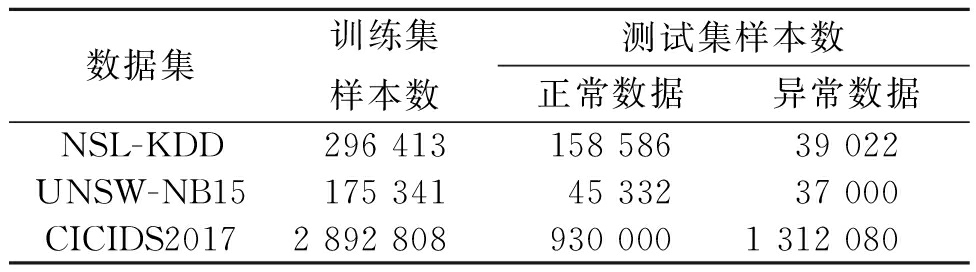

本文选择NSL-KDD[27]、UNSW-NB15[28]和CICIDS2017[29]3个数据集进行实验。NSL-KDD数据集中每条数据的维度为42,包括41个特征和1个标签,其中有9个离散型特征。UNSW-NB15数据集中每条数据包含48个特征和1个标签,其中有3个离散特征。CICIDS2017数据集中的每条数据有78个特征和1个标签,其数据都为连续型特征。数据集详细信息见表1。

表1 数据集描述

Table 1 Dataset description

数据集训练集样本数测试集样本数正常数据异常数据NSL-KDD296 413158 58639 022UNSW-NB15175 34145 33237 000CICIDS20172 892 808930 0001 312 080

对NSL-KDD和UNSW-NB15数据集中的字符型数据进行One-hot编码,并将正常的标签标记为0,异常标签标记为1。处理后,KDD数据集由原来的41个流量特征变为121个特征,UNSW-NB15数据集变为196个特征。

本文采用最小-最大归一化方法,来提高模型稳定性和泛化能力,计算公式为

(11)

式中:xi为样本x的第i个特征;xmin为在所有样本中此特征的最小值;xmax为在所有样本中此特征的最大值。

3.2 评价指标

通过计算标准的多类分类指标来测量对比方法的预测性能,考虑了精确率Pre、假阳性率FPR、召回率Rec和F1值4个指标。

3.3 实验参数设置

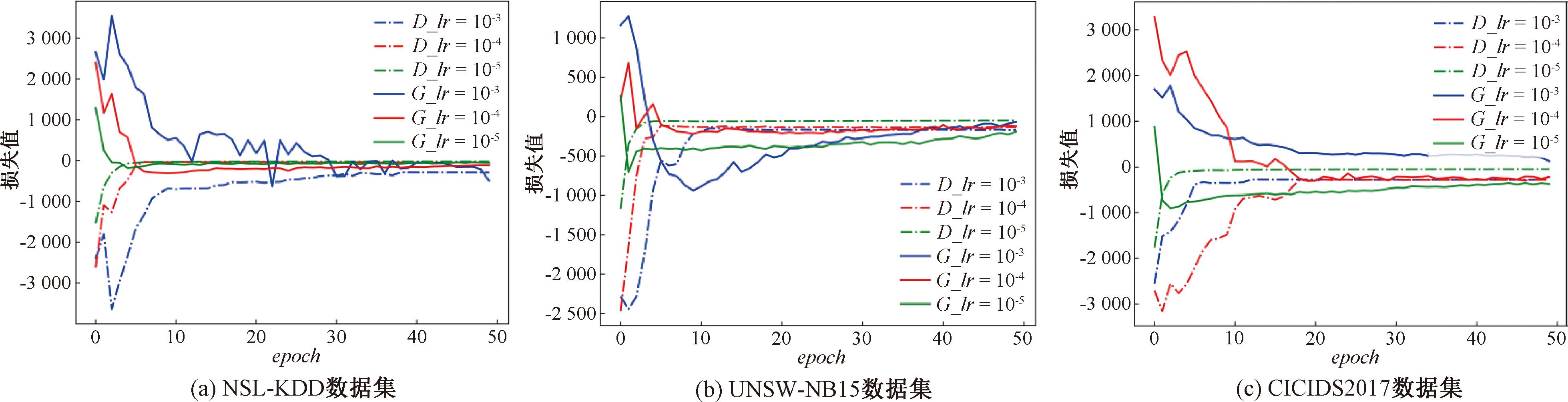

在实验中,将批次大小batchsize设置为256,latent dim设置为100,epoch设置为50。图5为模型在不同学习率下的表现,其中,D_lr为判别器的学习率;G_lr为生成器的学习率。由图5可以看出,NSL-KDD、UNSW-NB15和CICIDS2017数据集在学习率分别为0.000 01,0.000 1和0.000 1时,效果最好,模型能更快地到达纳什平衡。因此,将3个数据集训练时的学习率分别设为0.000 01,0.000 1和0.000 1。

图5 3个数据集上不同学习率的运行结果

Figure 5 Running results for different learning rates on three datasets

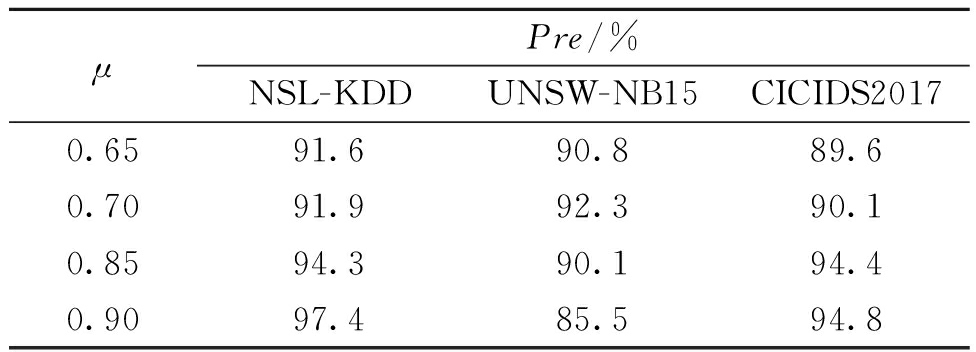

权重μ的设置将会影响模型异常检测时的检测效果,表2为不同μ值对模型检测结果的影响。从表2中看出,NSL-KDD、UNSW-NB15和CICIDS2017数据集分别在μ为0.90,0.70和0.90时检测结果最优,因此,将NSL-KDD、UNSW-NB15和CICIDS2017数据集检测时的μ值分别设定为0.90,0.70,0.90。

表2 不同μ值对检测结果的影响

Table 2 Effects of different μ values on the test results

μPre/%NSL-KDDUNSW-NB15CICIDS20170.6591.690.889.60.7091.992.390.10.8594.390.194.40.9097.485.594.8

3.4 对比实验结果

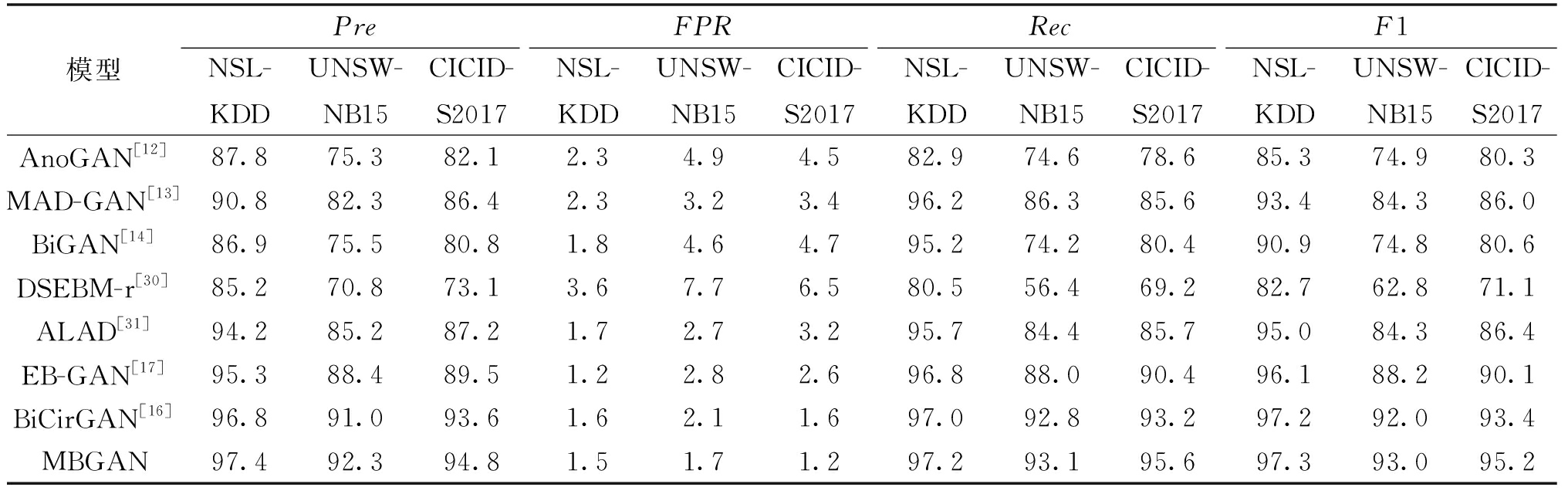

本文选取AnoGan[12]、MAD-GAN[13]、BiGAN[14]、DSEBM-r[30]、ALAD[31]、EB-GAN[17]和BiCirGAN[16]方法进行对比实验。

如表3所示,MBGAN在3个数据集上的检测效果均优于其他方法。与DSEBM-r相比,MBGAN在3个数据集上的检测精度分别提升了12.2百分点、21.5百分点、21.7百分点。且MBGAN检测结果均优于最新提出的网络流量异常检测方法BiCirGAN。相对地,DSEBM-r在3个数据集上均取得最低的检测效果,表明DSEBM-r无法适应高维、复杂的网络流量数据,而MBGAN方法通过将数据转换成二维图像数据,充分发挥深度卷积网络的优点,使得卷积捕获到更多的上下文信息,从而提高检测率。

表3 不同模型下各指标的对比结果

Table 3 Comparison results of indicators with different models %

模型PreFPRRecF1NSL-KDDUNSW-NB15CICID-S2017NSL-KDDUNSW-NB15CICID-S2017NSL-KDDUNSW-NB15CICID-S2017NSL-KDDUNSW-NB15CICID-S2017AnoGAN[12]87.875.382.12.34.94.582.974.678.685.374.980.3MAD-GAN[13]90.882.386.42.33.23.496.286.385.693.484.386.0BiGAN[14]86.975.580.81.84.64.795.274.280.490.974.880.6DSEBM-r[30]85.270.873.13.67.76.580.556.469.282.762.871.1ALAD[31]94.285.287.21.72.73.295.784.485.795.084.386.4EB-GAN[17]95.388.489.51.22.82.696.888.090.496.188.290.1BiCirGAN[16]96.891.093.61.62.11.697.092.893.297.292.093.4MBGAN97.492.394.81.51.71.297.293.195.697.393.095.2

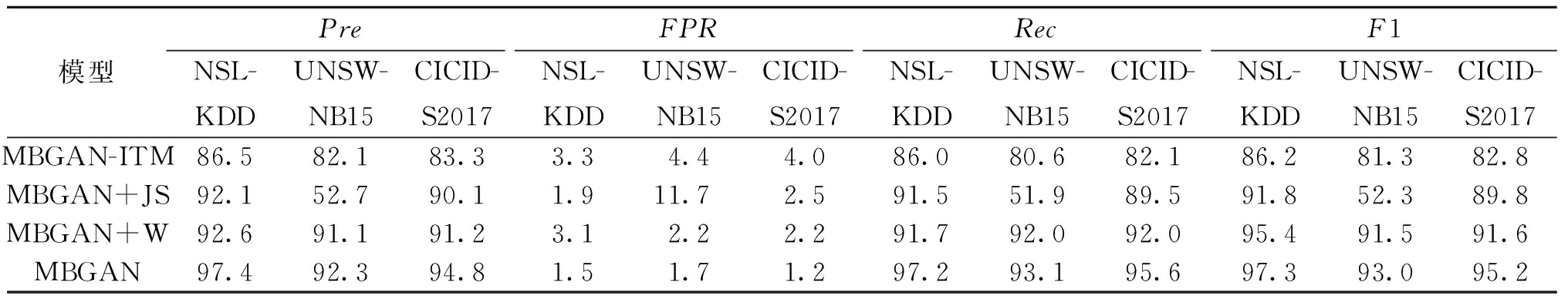

3.5 消融实验结果

为了验证模型各部分的有效性,对MBGAN进行消融实验,模型组合如下:①MBGAN-ITM,在本文提出的MBGAN模型基础上,数据不通过图像编码模块,而直接转换成灰度图进行模型训练;②MBGAN+JS,将MBGAN模型中的目标函数替换成原始的JS散度,用来衡量正常数据与异常数据分布之间的差异;③MBGAN+W,在MBGAN模型的基础上,目标函数直接使用最小Wasserstein距离和权重截断,而不添加梯度惩罚方法。

表4为上述模型在3个数据集上的消融实验结果。从表4中可以看出,MBGAN-ITM模型因未添加图像转换模块而使得检测精度降低,在3个数据集上的检测精度比MBGAN模型分别下降了10.9百分点、10.2百分点、11.5百分点。值得注意的是,MBGAN+JS模型在UNSW-NB15数据集上出现了检测精度大幅度降低,其原因是MBGAN+JS模型的目标函数使用了原始的JS散度,使得模型训练不稳定,导致模型训练时出现了模式坍塌问题,从而影响了检测。而MBGAN+W模型使用了最小Wasserstein距离中的参数裁剪方法,使得裁剪的范围过小,梯度被压缩到接近零的值,导致模型无法有效地更新权重,从而降低了模型的学习能力,导致MBGAN+W模型的检测效果比MBGAN方法差。由此看出,加入图像转换模块可以捕捉到更多的潜在特征关系,而加入最小Wasserstein距离和梯度惩罚方法则可以使得GAN网络在训练过程中更加稳定,可以充分学习数据分布,从而提升检测精度。

表4 消融实验结果对照表

Table 4 Comparison table of ablation test results %

模型PreFPRRecF1NSL-KDD UNSW-NB15 CICID-S2017 NSL-KDD UNSW-NB15 CICID-S2017 NSL-KDD UNSW-NB15 CICID-S2017 NSL-KDD UNSW-NB15 CICID-S2017 MBGAN-ITM86.582.183.33.34.44.086.080.682.186.281.382.8MBGAN+JS92.152.790.11.911.72.591.551.989.591.852.389.8MBGAN+W92.691.191.23.12.22.291.792.092.095.491.591.6MBGAN97.492.394.81.51.71.297.293.195.697.393.095.2

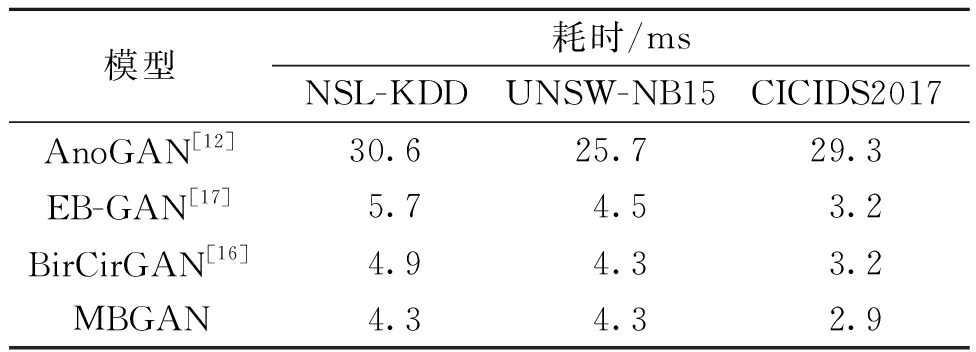

3.6 推理速度实验

入侵检测模型检测速度的快慢直接关系到系统是否能够在攻击者实施破坏行为之前采取反制措施。因此,对4个模型在3个数据集上的推理时间进行对比实验,实验结果如表5所示。由表5可知,MBGAN在UNSW-NB15数据集上的推理时间等于BirCirGAN模型,而在NSL-KDD与CICIDS2017数据集上的推理时间均小于其他模型,相比于AnoGAN模型最大缩短了26.4 ms,推理效率最大提升了10.1倍,因此MBGAN方法在效率方面也比其他方法更为优越。

表5 模型推理耗时

Table 5 Model inference time

模型耗时/msNSL-KDD UNSW-NB15 CICIDS2017 AnoGAN[12]30.625.729.3EB-GAN[17]5.74.53.2BirCirGAN[16]4.94.33.2MBGAN4.34.32.9

4 结论

本文提出了一种双向生成对抗网络入侵检测方法MBGAN,能够在网络环境下对异常入侵数据进行高效检测。针对卷积神经网络中的卷积核能够捕获图像中空间特征的特性,将一维的特征向量表示映射成二维图像表示,使得特征周围拥有强关联信息,并通过双向生成对抗网络学习正常数据中的分布,对异常数据进行重建图像检测,结合Wassertein距离和梯度惩罚技术,解决GAN网络训练中的模式崩塌和不稳定等问题。模型在3个公开数据集上进行验证,实验表明,该方法相比于对比方法更加稳定,检测准确度均高于对比方法,且推理速度也比其他方法快。在下一步的工作中,将研究如何将此方法对网络流量入侵行为进行特定分类以及研究如何使其更好地应对更复杂的网络环境。

[1] AHMED M, MAHMOOD A N, HU J K. A survey of network anomaly detection techniques[J]. Journal of Network and Computer Applications, 2016, 60(C): 19-31.

[2] FERRAG M A, MAGLARAS L, MOSCHOYIANNIS S, et al. Deep learning for cyber security intrusion detection: approaches, datasets, and comparative study[J].Journal of Information Security and Applications, 2020, 50(C):102419.

[3] ZHANG X Q, YANG F, HU Y, et al. RANet: network intrusion detection with group-gating convolutional neural network[J]. Journal of Network and Computer Applications, 2022, 198: 103266.

[4] AL-HAWAWREH M, MOUSTAFA N, GARG S, et al. Deep learning-enabled threat intelligence scheme in the internet of things networks[J]. IEEE Transactions on Network Science and Engineering, 2021, 8(4): 2968-2981.

[5] 张安琳, 张启坤, 黄道颖, 等. 基于CNN与BiGRU融合神经网络的入侵检测模型[J]. 郑州大学学报(工学版), 2022, 43(3): 37-43.ZHANG A L, ZHANG Q K, HUANG D Y, et al. Intrusion detection model based on CNN and BiGRU fused neural network[J]. Journal of Zhengzhou University (Engineering Science), 2022, 43(3): 37-43.

[6] GOODFELLOW I J, POUGET-ABADIE J, MIRZA M, et al. Generative adversarial networks[EB/OL].(2014-06-10)[2024-01-10].http:∥arxiv.org/abs/1406.2661.

[7] DIVYA S, JIANNONG C. Generative adversarial networks (GANs): challenges, solutions, and future directions[J].ACM Computing Surveys, 2022,54(3):1-42.

[8] ZHOU N R, ZHANG T F, XIE X W, et al. Hybrid quantum-classical generative adversarial networks for image generation via learning discrete distribution[J]. Signal Processing: Image Communication, 2023, 110: 116891.

[9] FRID-ADAR M, KLANG E, AMITAI M, et al. Synthetic data augmentation using GAN for improved liver lesion classification[C]∥2018 IEEE 15th International Symposium on Biomedical Imaging (ISBI 2018).Piscataway: IEEE, 2018: 289-293.

[10] ISOLA P, ZHU J Y, ZHOU T H, et al. Image-to-image translation with conditional adversarial networks[C]∥2017 IEEE Conference on Computer Vision and Pattern Recognition (CVPR).Piscataway: IEEE, 2017: 5967-5976.

[11] ZHU J Y, PARK T, ISOLA P, et al. Unpaired image-to-image translation using cycle-consistent adversarial networks[C]∥2017 IEEE International Conference on Computer Vision (ICCV).Piscataway: IEEE, 2017: 2242-2251.

[12] SCHLEGL T, SEEBÖCK P, WALDSTEIN S M, et al. Unsupervised anomaly detection with generative adversarial networks to guide marker discovery[EB/OL]. (2017-03-17)[2024-01-10].http:∥arxiv.org/abs/1703.05921.

[13] LI D, CHEN D C, JIN B H, et al. MAD-GAN: multivariate anomaly detection for time series data with generative adversarial networks[C]∥Artificial Neural Networks and Machine Learning-ICANN 2019.New York:ACM, 2019: 703-716.

[14] DONAHUE J, KR HENBÜHL P, DARRELL T. Adversarial feature learning[EB/OL]. (2017-04-03)[2024-01-10].http:∥arxiv.org/abs/1605.09782.

HENBÜHL P, DARRELL T. Adversarial feature learning[EB/OL]. (2017-04-03)[2024-01-10].http:∥arxiv.org/abs/1605.09782.

[15] GEIGER A, LIU D Y, ALNEGHEIMISH S, et al. TadGAN: time series anomaly detection using generative adversarial networks[C]∥2020 IEEE International Conference on Big Data.Piscataway: IEEE, 2020: 33-43.

[16] 刘拥民, 杨钰津, 罗皓懿, 等. 基于双向循环生成对抗网络的无线传感网入侵检测方法[J]. 计算机应用, 2023, 43(1): 160-168.LIU Y M, YANG Y J, LUO H Y, et al. Intrusion detection method for wireless sensor network based on bidirectional circulation generative adversarial network[J]. Journal of Computer Applications, 2023, 43(1): 160-168.

[17] 胡梦娜, 何强, 贾俊铖, 等. EB-GAN: 基于BiGAN的网络流量异常检测方法[J]. 计算机应用与软件, 2023, 40(6): 303-309.HU M N, HE Q, JIA J C, et al. EB-GAN: network traffic anomaly detection method based on BiGAN[J]. Computer Applications and Software, 2023, 40(6): 303-309.

[18] SONG J Y, PAUL R, YUN J H, et al. CNN-based anomaly detection for packet payloads of industrial control system[J]. International Journal of Sensor Networks, 2021, 36(1): 36-49.

[19] ANDRESINI G, APPICE A, MALERBA D. Nearest cluster-based intrusion detection through convolutional neural networks[J]. Knowledge-Based Systems, 2021, 216: 106798.

[20] LI Z P, QIN Z, HUANG K, etal. Intrusion detection using convolutional neural networks for representation learning[C]∥Neural Information Processing: 24th International Conference.New York:ACM, 2017: 858-866.

[21] KIM T, SUH S C, KIM H, et al. An encoding technique for CNN-based network anomaly detection[C]∥2018 IEEE International Conference on Big Data.Piscataway:IEEE, 2018: 2960-2965.

[22] VAN DER MAATEN L, HINTON G.Viualizing data using T-SNE[J].Journal of Machine Learning Research, 2008,9(2605): 2579-2605.

[23] PREPARATA F P, HONG S J. Convex hulls of finite sets of points in two and three dimensions[J]. Communications of the ACM, 1977, 20(2): 87-93.

[24] VERGARA J R, ESTÉVEZ P A. A review of feature selection methods based on mutual information[J]. Neural Computing and Applications, 2014, 24(1): 175-186.

[25] RUBNER Y, TOMASI C, GUIBAS L J. The earth mover′s distance as a metric for image retrieval[J]. International Journal of Computer Vision, 2000,40(2):99-121.

[26] GULRAJANI I, AHMED F, ARJOVSKY M, et al. Improved training of Wasserstein GANs[C]∥Proceedings of the 31st International Conference on Neural Information Processing Systems. New York:ACM, 2017: 5769-5779.

[27] LICHMAN M. UCI machine learning repository[EB/OL].[2024-01-10].https:∥www.unb.ca/cic/datasets/nsl.html.

[28] MOUSTAFA N,SLAY J. UNSW-NB15: a comprehensive dataset for network intrusion detection systems[C]∥ Proceedings of the 2015 Military Communicationsand Information Systems Conference. Piscataway: IEEE,2015:1-6.

[29] IMAN S, ARASH H, Ali G. Toward Generating a New Intrusion Detection Dataset and Intrusion Traffic Characterization[EB/OL]. [2024-01-10].https:∥specialsci.cn/detail/4ff953c0-6952-4916-bc7d-7c4d851f868e?resourceType=0.

[30] ZHAI S F, CHENG Y, LU W N, et al. Deep structured energy based models for anomaly detection[C]∥Proceedings of the 33rd International Conference on International Conference on Machine Learning-Volume 48. New York:ACM, 2016: 1100-1109.

[31] ZENATI H, ROMAIN M, FOO C S, et al. Adversarially learned anomaly detection[C]∥2018 IEEE International Conference on Data Mining (ICDM).Piscataway:IEEE, 2018: 727-736.