用户协作分集技术可以有效对抗衰落。在用户协作通信系统中,单天线用户共享彼此的天线资源,由此形成虚拟的多天线发射机,不仅可以获得多天线分集增益,而且可以在不扩展频带或不改变发射功率的前提下增加用户的系统容量,改善系统的鲁棒性[1]。

在资源共享的协作通信系统中,由于无线信道具有开放性和广播性,非法攻击者易于冒充合法用户给接收端发送虚假信息,系统可能会受到严重的安全威胁[2]。因此,协作通信系统的身份认证问题不容小觑。目前,无线通信系统主要通过上层认证机制进行身份认证,但该机制存在一定的局限性[3]:一是算法容易受到重放攻击;二是上层操作复杂,算法通信开销大、复杂度高;三是算法安全性是在假设破译工具计算能力有限的基础上实现的。而物理层认证(physical layer authentication,PLA)主要利用物理层信道、信号或设备等不可伪造特征进行认证。PLA具有复杂度低、处理延迟低及兼容性高等显著优势,结合上层加密认证机制可以有效提升系统安全[4-5]。

PLA主要分为被动认证和主动认证。被动认证机制是将通信系统的固有特征作为认证信息对发送端进行身份认证,如射频信号特征、信道特征等[6]。然而,这些特征对温度、潜在的恶意攻击和信道变化等外部因素很敏感,对动态环境适应能力弱,因此应用比较受限。主动认证机制则是在发送端根据密钥生成标签并将其隐藏到消息中[7-8],接收端检测接收信号中是否存在标签以进行认证。与被动认证机制相比,主动认证利用标签修改了源消息,提供了额外的物理层特性,因而更具灵活性。

针对两用户协作通信系统的身份认证问题,本文提出一种了基于正交幅度调制(quadrature amplitude modulation,QAM)的PLA技术。在该系统中,用户使用相互正交的调制符号传输自己的消息和标签,同时在消息和标签的正交分量上传输协作用户的消息和标签,从而实现两用户消息和标签在接收端的唯一分解。在接收端,基站首先通过最大比合并(maximum ratio combining,MRC)检测消息和标签。接着,基站利用检测所得消息及共享密钥重新生成标签并与检测所得标签进行比较,根据假设检验完成认证决策。在两用户上行信道对称且采用等功率分配的场景下,推导了消息和标签的误码率(symbol error rate, SER)闭合表达式,并仿真分析了所提机制的身份认证性能。

1 系统模型

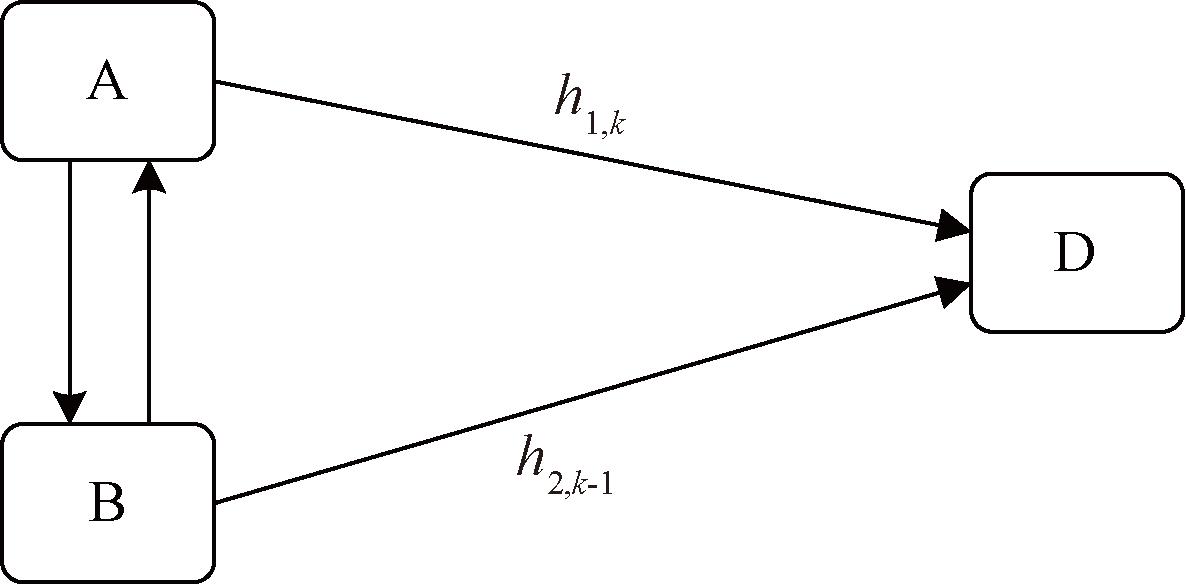

图1所示为一个两用户协作通信系统模型,其中单天线用户A和B通过彼此协作将他们的消息和标签发送给共同的单天线基站D,基站利用最大比合并的方法完成用户自身发送的消息、标签及合作用户转发的消息、标签的合并检测。在该系统中,用户采用半双工模式交替向基站发送消息和标签,即k时隙用户A向基站D发送消息和标签,k+1时隙用户B向基站D发送消息和标签。发送端未知信道状态信息(channel state information,CSI),接收端已知CSI。不失一般性,考虑系统节点之间的信道均为瑞利衰落信道,衰落系数hn,k(n=1,2)相互独立,且服从零均值循环对称复高斯(circularly symmetric complex Gaussian,CSCG)分布,方差为1。用户间的协作转发采用译码转发(decode-and-forward,DF)方式,可以有效避免噪声的放大。基站端的噪声服从均值为0、方差为![]() 的循环对称复高斯分布。此外,假设用户间的协作信道是可靠的、译码转发的过程是理想的,不会产生错误。用户附近有潜在的攻击者,试图模仿合法用户向基站发送虚假信息[9]。

的循环对称复高斯分布。此外,假设用户间的协作信道是可靠的、译码转发的过程是理想的,不会产生错误。用户附近有潜在的攻击者,试图模仿合法用户向基站发送虚假信息[9]。

图1 两用户协作通信系统模型

Figure 1 Two-user cooperative communication system model

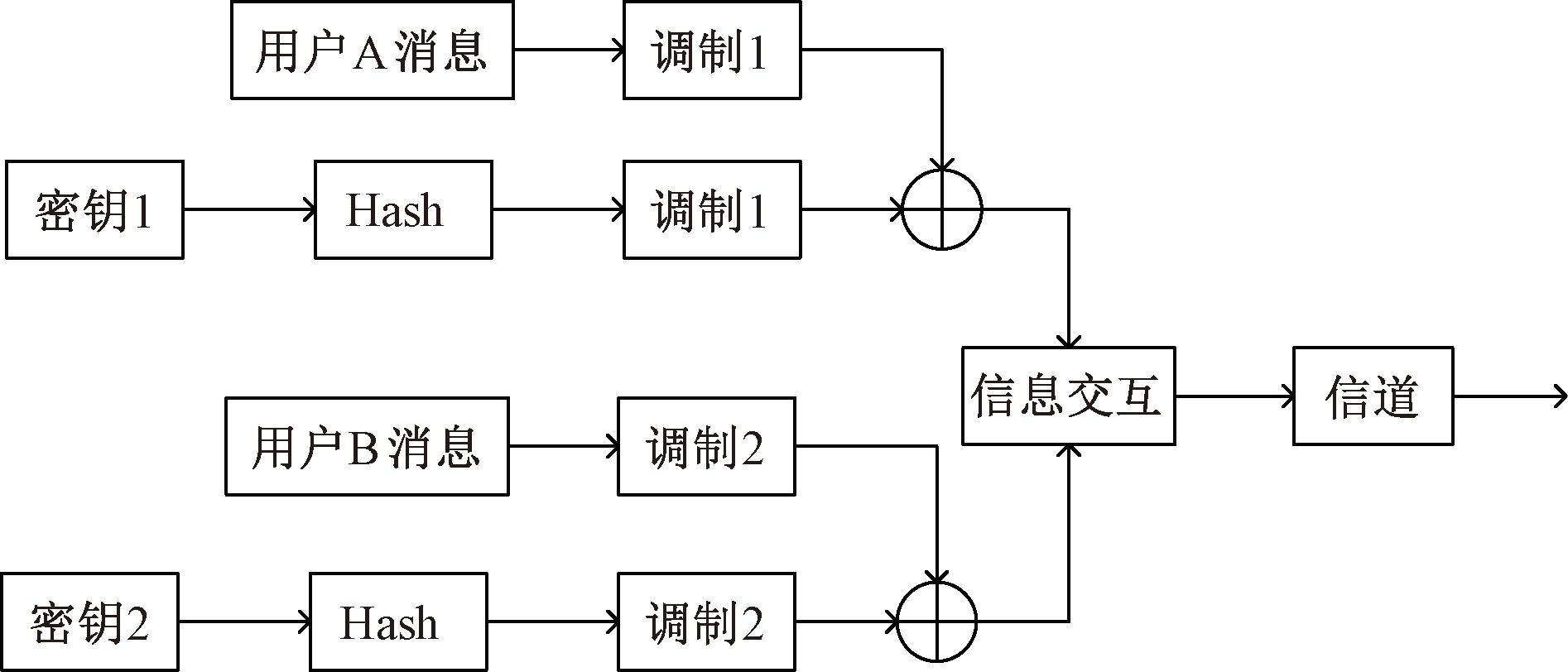

用户协作传输消息和标签的过程如图2所示。图2给出了用户A协助转发用户B消息和标签的过程,反之,用户B转发用户A消息和标签的过程类似。具体地,用户A、B发送的消息符号s1,k、s2,k-1分别采用正交二进制调制,即调制消息符号x1,k∈{1,-1}、x2,k-1∈{j,-j}。同时,将用户消息序列{s1,k}、{s2,k-1}和共享密钥e1、e2分别代入哈希(Hash)函数生成标签序列,即{m1,k}=Hash({s1,k},e1)、{m2,k-1}=Hash({s2,k-1},e2)。同一用户的标签与消息采用相同的调制方式,即调制标签符号t1,k∈{1,-1}、t2,k-1∈{j,-j}。用户以功率α2传输自身消息及标签的同时,以功率β2协助转发伙伴上一时隙发送的消息及标签。两用户的归一化总发射功率均为1,即满足α2+β2=1,基站端在第k时隙接收到的用户A发送的信号为

yk=hk(α(ρsx1,k+ρtt1,k)+

β(ρsx2,k-1+ρtt2,k-1))+nk。

(1)

式中:ρs、ρt为消息和标签的功率分配系数,满足![]() 且ρt≪ρs;hk为k时隙接收端接收信号经历的传输信道,此处为表述方便省去了图1中hn,k(n=1,2)的n;xi,k、ti,k(i=1,2)分别表示用户A或B在第k时隙生成的调制消息符号和调制标签符号;yk和nk分别表示基站在第k时隙接收的信号和加性噪声。为简化分析,考虑采用等功率分配(即α2=β2=0.5)且两协作用户上行信道对称的场景。则式(1)可转化为

且ρt≪ρs;hk为k时隙接收端接收信号经历的传输信道,此处为表述方便省去了图1中hn,k(n=1,2)的n;xi,k、ti,k(i=1,2)分别表示用户A或B在第k时隙生成的调制消息符号和调制标签符号;yk和nk分别表示基站在第k时隙接收的信号和加性噪声。为简化分析,考虑采用等功率分配(即α2=β2=0.5)且两协作用户上行信道对称的场景。则式(1)可转化为

yk=hk(μ(x1,k+x2,k-1)+θ(t1,k+t2,k-1))+nk。

(2)

式中:![]()

图2 k时隙用户A和用户B协作传输消息和标签的过程

Figure 2 Cooperative transmission process of messages and tags of user A and user B at the k-th slot

同理可得基站端在第k+1和k+2时隙接收到的用户B和A发送的信号分别为

yk+1=hk+1(μ(x2,k+1+x1,k)+

θ(t2,k+1+t1,k))+nk+1;

(3)

yk+2=hk+2(μ(x1,k+2+x2,k+1)+

θ(t1,k+2+t2,k+1))+nk+2。

(4)

2 协作信号检测及认证机制

2.1 信号检测

信号检测主要分为消息检测和标签检测,这是实现PLA的前提。由于标签符号的传输功率远小于消息符号,在进行消息符号检测时,首先将标签符号作为噪声来处理。在完成消息符号检测之后,从接收信号中减去检测的消息符号并利用残差信号来完成标签符号的检测。

首先,对式(2)、(3)进行最大比合并,则k时隙用户A的消息符号的检测值[10]为

(5)

同理,根据式(3)、(4)可得k+1时隙用户B发送的消息符号的检测值为

![]()

(6)

式中:Re(·)和Im(·)分别表示取实部和取虚部;上标*表示取共轭。

其次,式(3)、(4)中去掉检测的用户消息符号可得残差信号为

rk+1=hk+1(θ(t2,k+1+t1,k))+nk+1;

(7)

rk+2=hk+2(θ(t1,k+2+t2,k+1))+nk+2。

(8)

同理,根据式(7)、(8),利用最大比合并检测用户B的标签符号的检测值为

(9)

2.2 误码率性能分析

以用户A的消息符号的检测值![]() 为例,将式(2)和式(3)代入式(5)可得

为例,将式(2)和式(3)代入式(5)可得

(10)

式中:![]() 表示均值为0、方差为

表示均值为0、方差为![]() 的加性噪声;

的加性噪声;![]() 表示均值为0、方差为

表示均值为0、方差为![]() 的加性噪声。由于ρt≪ρs,故将式(10)中μθ(|hk|2+|hk+1|2)t1,k对消息符号检测的影响视为噪声。假设输入比特为等概率分布,那么接收端检测的消息符号的瞬时误码率可以表示[10]为

的加性噪声。由于ρt≪ρs,故将式(10)中μθ(|hk|2+|hk+1|2)t1,k对消息符号检测的影响视为噪声。假设输入比特为等概率分布,那么接收端检测的消息符号的瞬时误码率可以表示[10]为

Q((2(μ2(γAD+γBD)))1/2)。

(11)

式中:γAD和γBD表示用户和接收端的信噪比(SNR);Q函数定义为![]()

由于用户上行通道对称且为瑞利衰落信道,接收端信噪比的概率密度函数可以表示为

(12)

式中:![]() 为信噪比的平均值。

为信噪比的平均值。

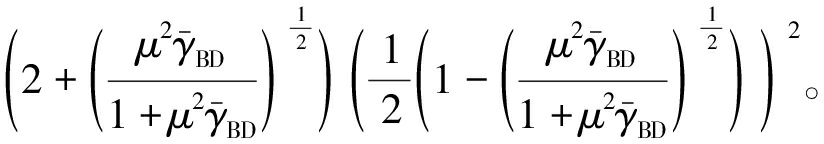

根据相应的信噪比概率密度函数对消息符号的瞬时误码率求期望可得用户消息平均误码率为

(13)

与消息符号的检测类似,通过最大比合并从残差信号中检测标签符号。以用户A的标签符号的检测值![]() 为例,其瞬时误码率为

为例,其瞬时误码率为

Q((2[θ2(γAD+γBD)])1/2)。

(14)

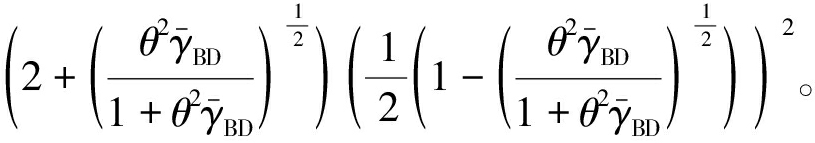

于是,可得用户标签平均误码率为

(15)

2.3 物理层认证机制

在接收端,将检测出的消息序列和共享密钥代入Hash函数,重新生成标签序列并与检测所得标签序列进行逐位比较,通过二元假设检验完成身份认证,即

H1:存在标签,发送方合法;

H0:不存在标签,发送方非法。

以用户A发送的调制标签序列{t1,k}的检测为例进行详细介绍。接收端对检测的消息序列![]() 和检测的标签序列

和检测的标签序列![]() 进行解调分别得

进行解调分别得![]() 通过

通过![]() 和密钥e1以及Hash函数重新生成期望标签序列{m′1,k},然后对

和密钥e1以及Hash函数重新生成期望标签序列{m′1,k},然后对![]() 和{m′1,k}进行逐位比较,统计相同位数并记为l。令标签长度为L,定义标签精度τ=l/L,则通过对比标签精度τ与阈值τ0可得认证结果,即

和{m′1,k}进行逐位比较,统计相同位数并记为l。令标签长度为L,定义标签精度τ=l/L,则通过对比标签精度τ与阈值τ0可得认证结果,即

当τ≥τ0时,认为发送端是合法用户,记为事件H1发生;反之,认为发送端是非法攻击者,记为事件H0发生。

设非法攻击者随机生成L位二进制序列伪造标签,则伪造标签与正确标签在对应位相同的概率为1/2[11],那么虚警概率可以表示为

(16)

式中:「·⎤表示向上取整。

根据奈曼-皮尔逊准则(Neyman-Pearson criterion, N-P),即在虚警概率Pf尽可能小时使检测概率Pd尽可能大,由式(16)可得,在给定Pf≤ε的要求下容易求得τ0。同时,检测概率可以表示为

![]()

(17)

式中:pt表示标签误码率。

具体的协作物理层认证步骤如下。

步骤1 标签生成。在发送端,用户消息和共享密钥根据Hash函数生成标签。

步骤2 消息和标签的协作传输。用户消息和标签采用正交二进制调制,将已调标签叠加在已调消息上同时传输。用户在同相分量上传输本地信号的同时,也在正交分量上转发上一时隙收到的信号。

步骤3 消息和标签的检测。在接收端,基站利用MRC,根据相邻两个时隙的接收信号检测用户消息。同理,利用MRC,根据相邻两个时隙的残差信号检测标签。

步骤4 重构期望标签。在接收端,解调步骤3中检测到的消息,利用其与共享密钥以及Hash函数(发送端和接收端采用相同的Hash函数)重新生成期望的标签。

步骤5 认证决策。解调步骤3中检测到的标签,并与步骤4中重构的期望标签逐位比较,记录对应位相同的位数,它与标签长度的比值作为认证的精度。根据N-P准则确定认证阈值,当认证精度大于等于认证阈值时,认证成功,认为发送方合法;否则,认证失败,认为发送方非法。

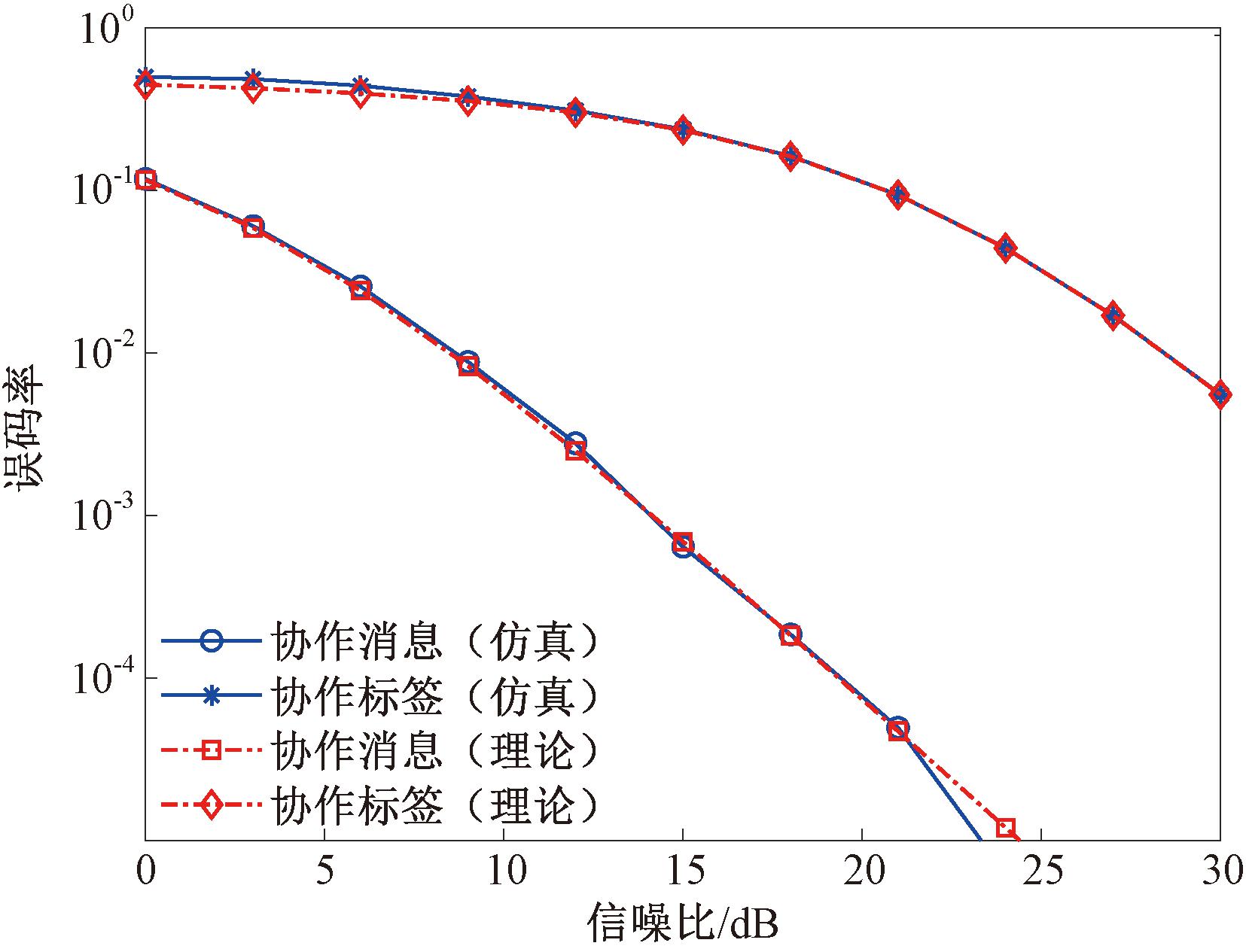

图3 协作物理层认证机制的消息和标签平均误码率![]()

Figure 3 Average SERs of messages and tags of the cooperative PLA mechanism ![]()

3 仿真结果与分析

本节采用蒙特卡洛法对所提两用户协作认证技术进行了详细的MATLAB仿真。在仿真中,两用户采用等功率分配策略发送符号,同时假定其上行通道对称,且服从瑞利衰落,即信道状态信息服从均值为0、方差为1的循环对称复高斯分布,即hk~CN(0,1)。此外,用户对的消息及标签信号采用QAM调制,消息和标签序列长度L=160。发送端和接收端生成标签时所采用的Hash函数是单向散列函数SHA-1。仿真实验中设置标签分配功率为![]() 或

或![]() 给定虚警概率的门限值ε为0.01。

给定虚警概率的门限值ε为0.01。

首先,图3给出了标签分配功率为0.01时,所提协作认证机制的消息和标签平均误码率随信噪比变化的情况。从图3中可以看出,消息和标签平均误码率均随SNR的增加而降低,并且所提认证机制的消息和标签平均误码率的理论结果与仿真结果相吻合,验证了理论分析的准确性。

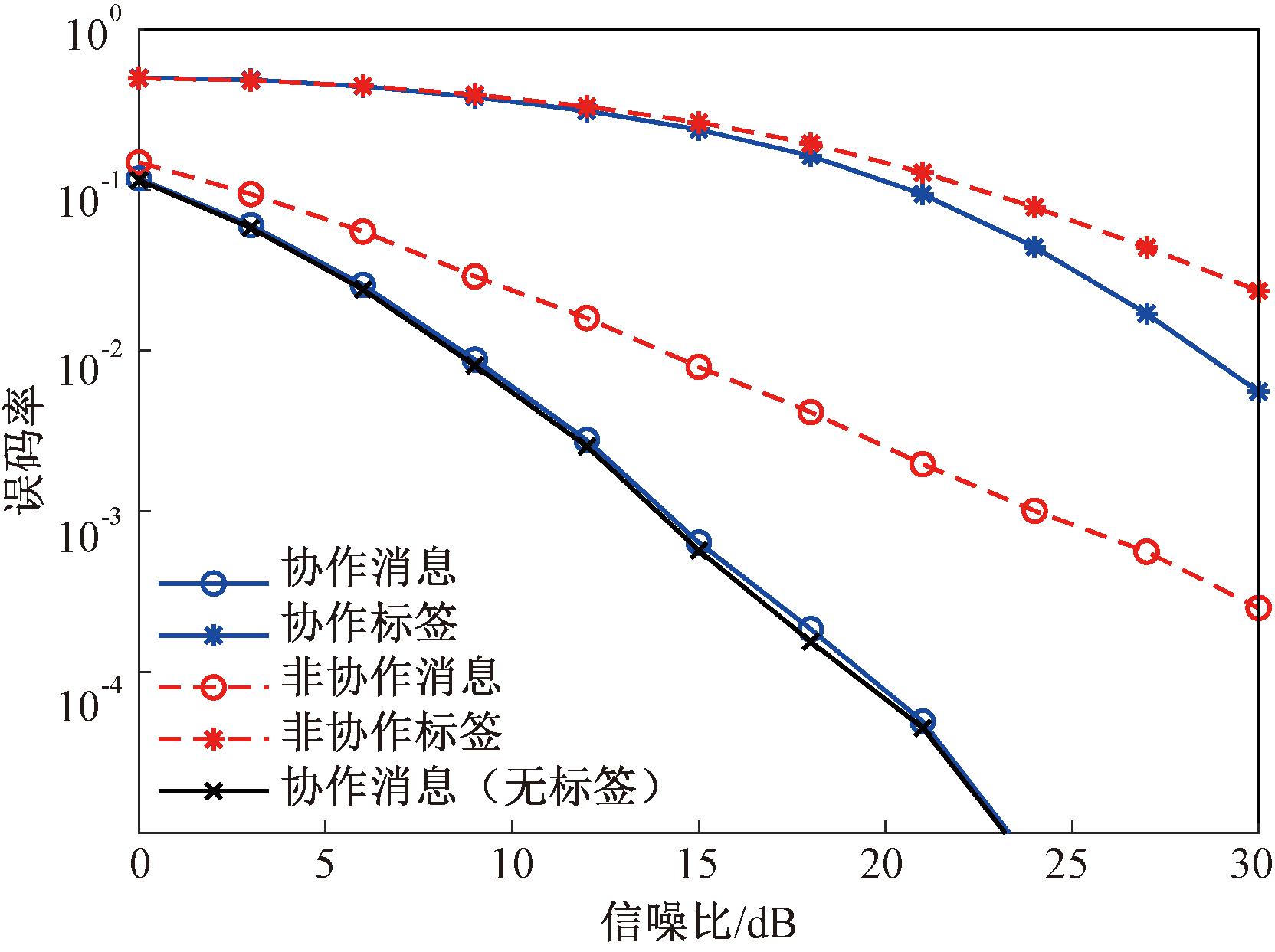

标签分配功率为0.01时,所提认证机制和文献[8]中非协作物理层认证的消息和标签平均误码率对比如图4所示。通过对比可以发现,所提认证机制的消息和标签平均误码率要明显低于非协作认证的情况,这是因为用户协作传输带来了虚拟的多天线分集增益,改善了信号的传输性能。此外,从图4中还可以看出,所提认证机制的消息平均误码率略高于文献[10]中协作通信(无叠加标签)的消息平均误码率。换言之,叠加小功率标签对消息传输的影响极小。这是因为用户消息和叠加标签的分配功率之比为99∶1,低功率标签的叠加相当于附加了小的加性噪声,致使消息的平均误码率有限增加,故低功率标签叠加的影响可以忽略。

图4 不同认证机制的消息和标签平均误码率![]()

Figure 4 Average SERs of messages and tags of different authentication mechanisms ![]()

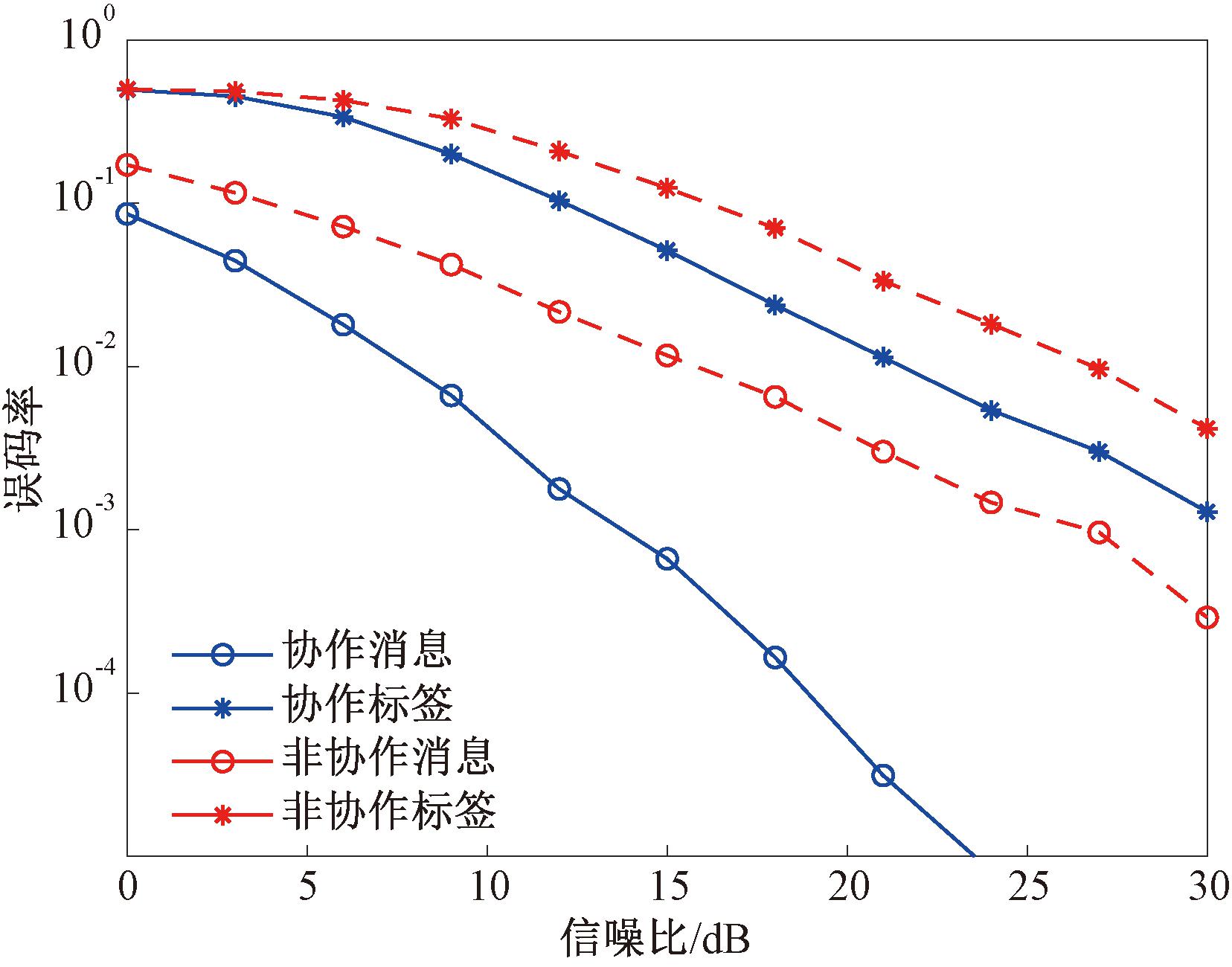

在标签分配功率为0.10时,所提认证机制和文献[8]中非协作物理层认证的消息和标签平均误码率对比如图5所示。可以观察到,此时所提机制的误码性能仍优于非协作认证。对比图4和图5发现,对于所提机制和非协作认证机制而言,标签分配功率越大,标签的平均误码率越低,如标签分配功率分别为0.01和0.10时,所提机制在SNR=15 dB时对应的标签平均误码率分别是0.238和0.051。

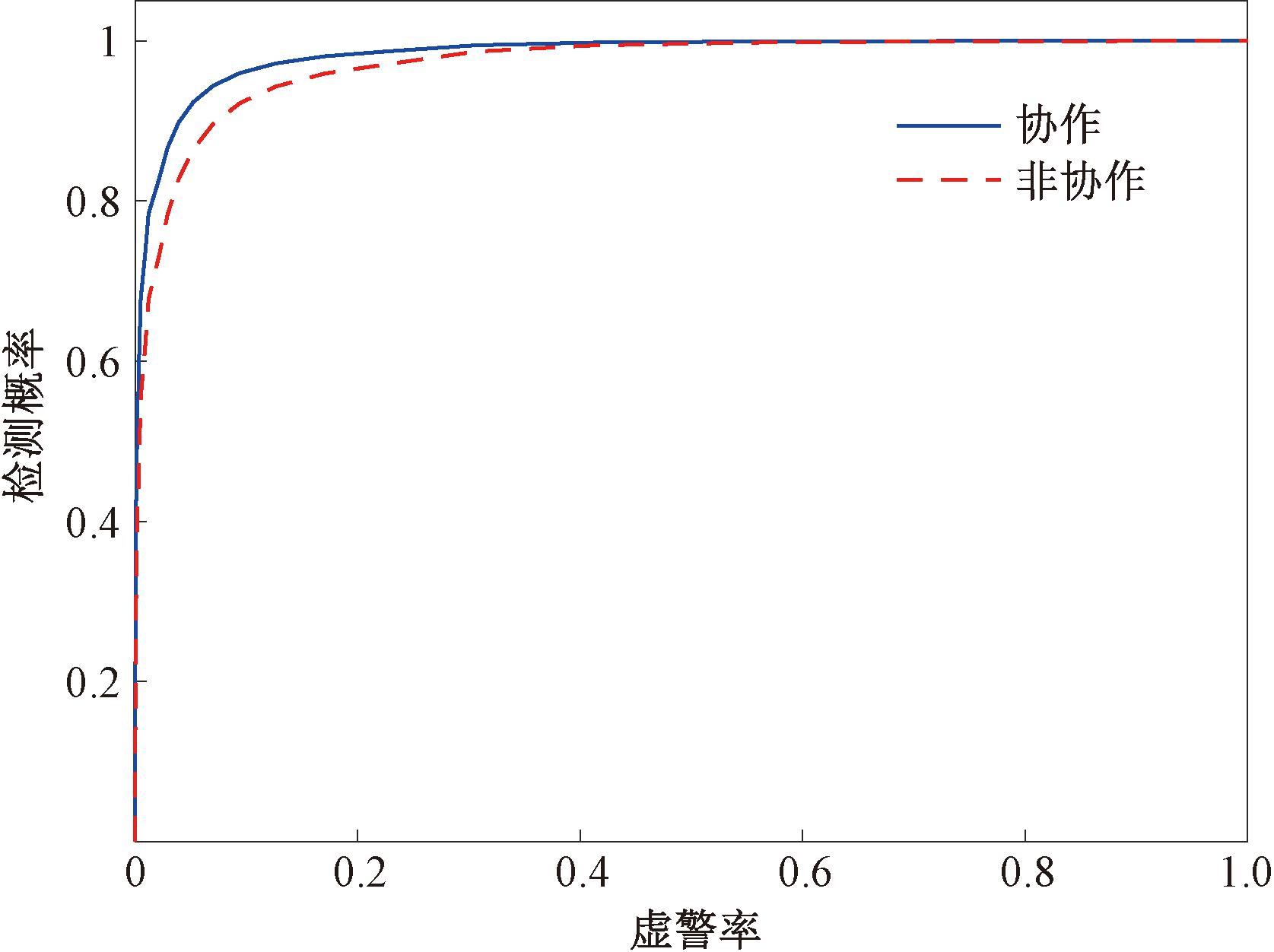

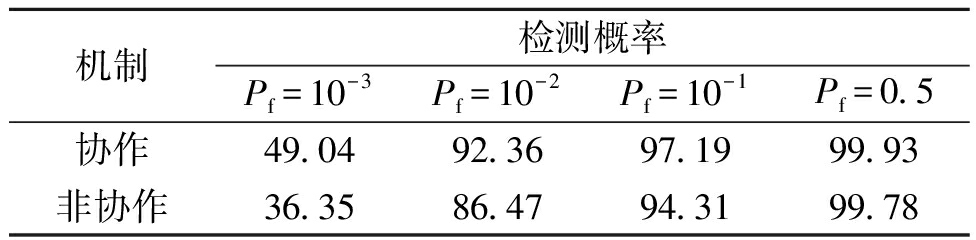

其次,所提协作认证机制在标签分配功率为0.01且信噪比为9 dB时的ROC曲线如图6所示。从图6中可以看出,当给定虚警概率大于0.4时,所提认证机制的检测概率略高于文献[8]中非协作认证机制。而在给定虚警概率为0~0.4时,协作认证机制的检测概率显然更大。不同虚警概率下,两种认证机制检测概率的具体数值如表1所示,可以看出,虚警概率门限值越小,所提两用户协作认证机制的认证性能优势越显著。这是因为协作传输提升了消息和标签的检测性能,而随着虚警概率门限值条件的放宽,两种认证机制的检测概率均趋于1,差别不明显。

图5 不同认证机制的消息和标签平均误码率![]()

Figure 5 Average SERs of messages and tags of different authentication mechanisms ![]()

图6 不同认证机制的ROC曲线![]()

Figure 6 ROC curves of different authentication ![]()

表1 不同认证机制的检测概率

Table 1 Detection probabilities of different authentication mechanisms %

机制检测概率Pf=10-3Pf=10-2Pf=10-1Pf=0.5协作49.0492.3697.1999.93非协作36.3586.4794.3199.78

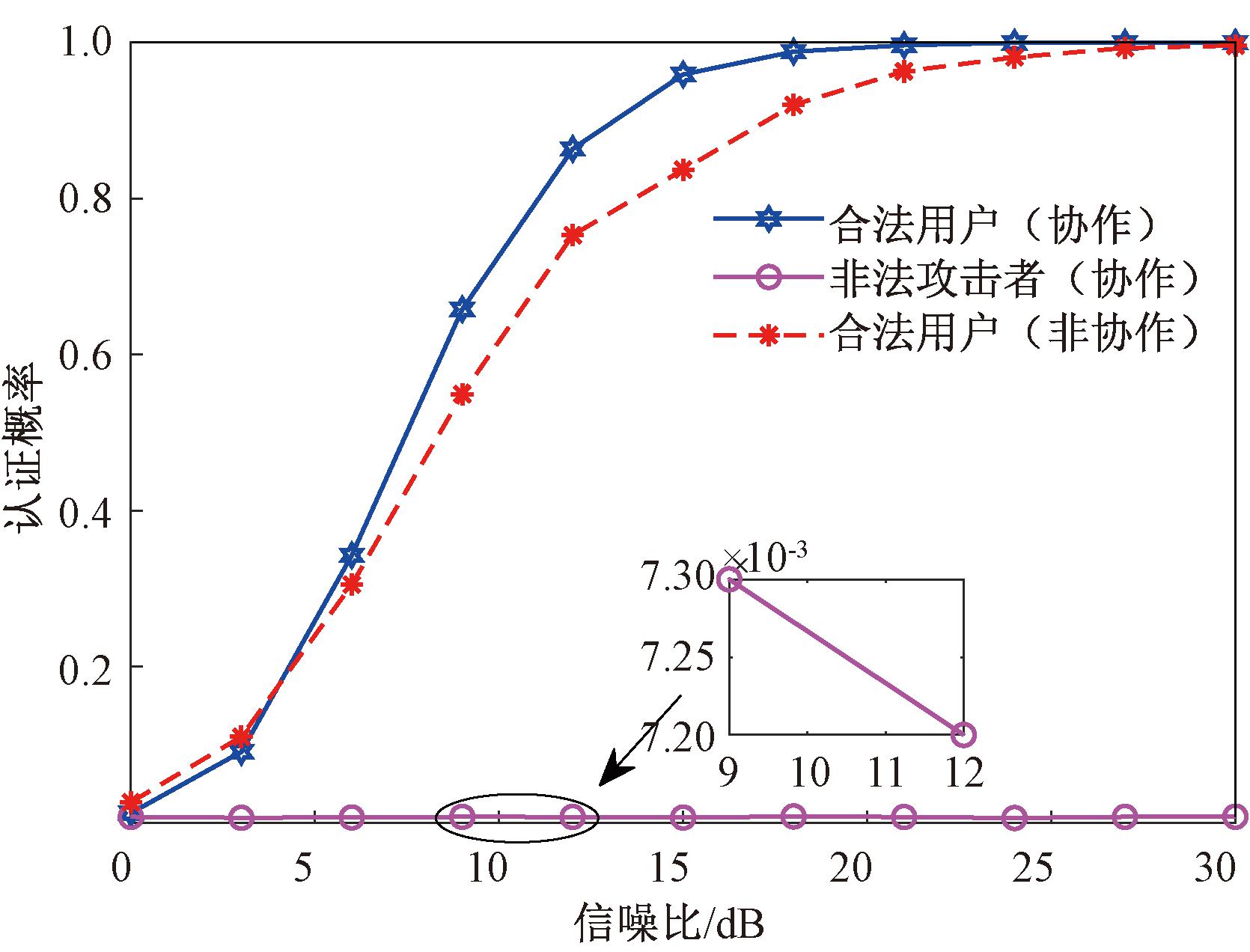

最后,设两个合法协作用户附近各有一个非法攻击者,两个攻击者模仿合法用户对的协作传输模式并伪造了标签,试图让接收端认证其身份并接受虚假信息,给定虚警概率为0.01时,其认证概率如图7所示。从图7中可以观察到,所提机制和文献[8]中非协作认证的合法用户认证概率均随着信噪比的增加而逐渐增大到1,且当信噪比大于4 dB时,与文献[8]相比,所提机制的合法用户认证概率更大,在SNR=6~15 dB时,所提机制的认证概率相比非协作认证提高了12%~20%。而非法攻击者的认证概率在信噪比0~30 dB时很小(10-3量级),且几乎不随信噪比发生变化,这是因为Hash函数SHA-1具有不可逆性,非法攻击者不知道密钥的相关信息,因此即使窃听到完整的消息信号,也难以破解标签信号。这说明所提协作认证机制具有很好的安全性,不容易受到欺骗攻击的影响。

图7 合法用户和非法攻击者的认证概率(ε=0.01)

Figure 7 Probabilities of authentication of legal user and illegal attacker (ε=0.01)

4 结论

针对两个单天线用户的协作通信系统的身份认证问题,提出一种基于QAM的叠加标签物理层认证机制。将低功耗的标签叠加在消息上,用户在同相分量上传输自身消息和标签的同时,在正交分量上协作转发伙伴用户的消息和标签,从而实现了用户消息和标签的唯一分解。在等功率分配且用户上行信道对称的场景下,给出了所提认证机制的消息和标签误码率、虚警概率、检测概率及认证概率。仿真结果表明,与现有的非协作认证机制相比,所提的基于QAM的协作PLA机制具备更好的认证性能。

[1] LI G X, MISHRA D, HU Y L, et al. Adaptive relay selection strategies for cooperative NOMA networks with user and relay cooperation[J]. IEEE Transactions on Vehicular Technology, 2020, 69(10): 11728-11742.

[2] 黄万伟, 袁博, 王苏南, 等. 基于非零和信号博弈的主动防御模型[J]. 郑州大学学报(工学版), 2022, 43(1): 90-96.

HUANG W W, YUAN B, WANG S N, et al. Proactive defense model based on non-zero-sum signal game[J]. Journal of Zhengzhou University (Engineering Science), 2022, 43(1): 90-96.

[3] XIE N, LI Z Y, TAN H J. A survey of physical-layer authentication in wireless communications[J]. IEEE Communications Surveys &Tutorials, 2021, 23(1): 282-310.

[4] FANG H, WANG X B, HANZO L. Learning-aided phy-sical layer authentication as an intelligent process[J]. IEEE Transactions on Communications, 2018, 67(3): 2260-2273.

[5] ZHANG N, FANG X J, WANG Y, et al. Physical-layer authentication for Internet of Things via WFRFT-based Gaussian tag embedding[J]. IEEE Internet of Things Journal, 2020, 7(9): 9001-9010.

[6] 李兆斌, 崔钊, 魏占祯, 等. 基于物理层信道特征的无线网络认证机制[J]. 计算机科学, 2020, 47(12): 267-272.

LI Z B, CUI Z, WEI Z Z, et al. Wireless network authentication method based on physical layer channel cha-racteristics[J]. Computer Science, 2020, 47(12): 267-272.

[7] XIE N, CHEN C S, MING Z. Security model of authentication at the physical layer and performance analysis over fading channels[J]. IEEE Transactions on Dependable and Secure Computing, 2021, 18(1): 253-268.

[8] 吴聪, 杨炜伟. 基于嵌入水印的物理层认证及优化[J]. 通信技术, 2020, 53(9): 2233-2240.

WU C, YANG W W. Physical layer authentication and optimization based on embedded watermark[J]. Communications Technology, 2020, 53(9): 2233-2240.

[9] 吴小燕, 刘强, 朱成璋. 社交网络中协同舆论欺诈检测方法应用研究[J]. 郑州大学学报(工学版), 2022, 43(2): 7-14.

WU X Y, LIU Q, ZHU C Z. Research on application of collaborative public opinion fraud detection method in social network[J]. Journal of Zhengzhou University (Engineering Science), 2022, 43(2): 7-14.

[10] 李靖, 葛建华, 王勇, 等. 一种资源利用率高的协作无线系统[J]. 西安电子科技大学学报, 2009, 36(1): 28-32, 51.

LI J, GE J H, WANG Y, et al. Resource efficient coo-perative wireless system[J]. Journal of Xidian University, 2009, 36(1): 28-32, 51.

[11] GU Z F, CHEN H, XU P P, et al. Physical layer authentication for non-coherent massive SIMO-enabled industrial IoT communications[J]. IEEE Transactions on Information Forensics and Security, 2020, 15: 3722-3733.