近年来,随着物联网技术的发展,射频识别(radio frequency identification, RFID)凭借其无物理接触认证[1]和快速识别等特性,被广泛应用于库存管理、供应链和目标追踪等方面。传统上,通常把阅读器和服务器认定为一个整体,然而,随着RFID产业的发展,这种RFID两方认证协议已不能满足应用场景的需求。新型的采用移动无线阅读器的RFID三方认证协议逐渐成为主流。由于移动阅读器工作在开放信道,攻击者可以轻松监听信道上传输的关键信息,从而威胁RFID系统的安全。因此,设计高安全性的轻量级RFID三方认证协议成为新形势下RFID产业亟待解决的问题。

针对RFID三方认证系统的安全问题,国内外学者已经展开大量研究。刘鹏等[2]提出基于哈希函数的移动RFID认证协议,该协议将主要计算开销集中到后台服务器。然而,后台服务器需要遍历搜索才能确认标签和阅读器的合法性,这极大降低了认证效率,不仅使协议容易受到拒绝服务攻击,还不利于协议的规模扩展。王国伟等[3]改进了上述问题,后台服务器只需遍历搜索阅读器,这在一定程度上降低了服务器搜索压力,但服务器搜索开销仍会随着阅读器数量的增加而大幅上升。

为了提高RFID系统的安全性,一些学者把经典的加密算法引入RFID认证协议。Farash等[4]提出一种基于椭圆曲线加密技术的RFID认证协议。Xiao等[5]提出一种基于云的RFID相互认证协议,使用哈希操作和对称算法以确保标签匿名性。上述重量级协议均采用高安全性的经典加密算法,不适合用于资源受限的RFID标签。

为了解决轻量级RFID标签无法负担经典加密算法的问题,Chien[6]提出基于循环移位等位流操作的SASI协议,然而,该协议容易受到跟踪攻击、代数攻击和去同步化攻击。Tian等[7]提出基于比特置换的RAPP协议,但是该协议不能抵抗去同步化攻击。Chiou等[8]提出基于二次剩余定理的三方认证协议,协议以明文形式传输标签伪标识符,攻击者可以阻止标签伪标识符更新来追踪标签位置。

攻击者可以通过物理探针等手段获取上述协议[2-8]中标签内部的关键信息,甚至可以克隆电子标签。为了解决这个问题,王利等[9]使用物理不可克隆函数(physical unclonable function,PUF)作为加密原语生成密钥。但是,该协议缺少对阅读器的合法性认证,没有实现完整的三方认证,另外标签端使用哈希函数对ID加密,增加了电子标签开销。此外,学者们[2-3,5,9]提出的认证协议容易受到针对阅读器的重放攻击,服务器无法确认这些数据来自合法阅读器还是攻击者,这危及了RFID系统的安全性。

针对上述问题,本文提出了一种基于PUF的高安全性轻量级RFID三方认证协议(PHL-RTAP)。PHL-RTAP协议使用PUF和二次剩余算法保证标签和阅读器的安全性,并结合随机数实现了完整的RFID三方认证,同时降低了协议的成本开销,在安全需求和资源开销之间达到了折中的目的。

1 基于PUF的RFID三方认证协议

1.1 物理不可克隆函数

物理不可克隆函数(PUF)利用制造过程中产生的差异来唯一识别物理对象,攻击者不能对其进行物理或软件克隆,确保了其“不可克隆性”[10]。根据输入-输出对(激励-响应对,CRP)规模,可以把PUF分为强PUF和弱PUF。

1.2 RFID三方系统攻击模型

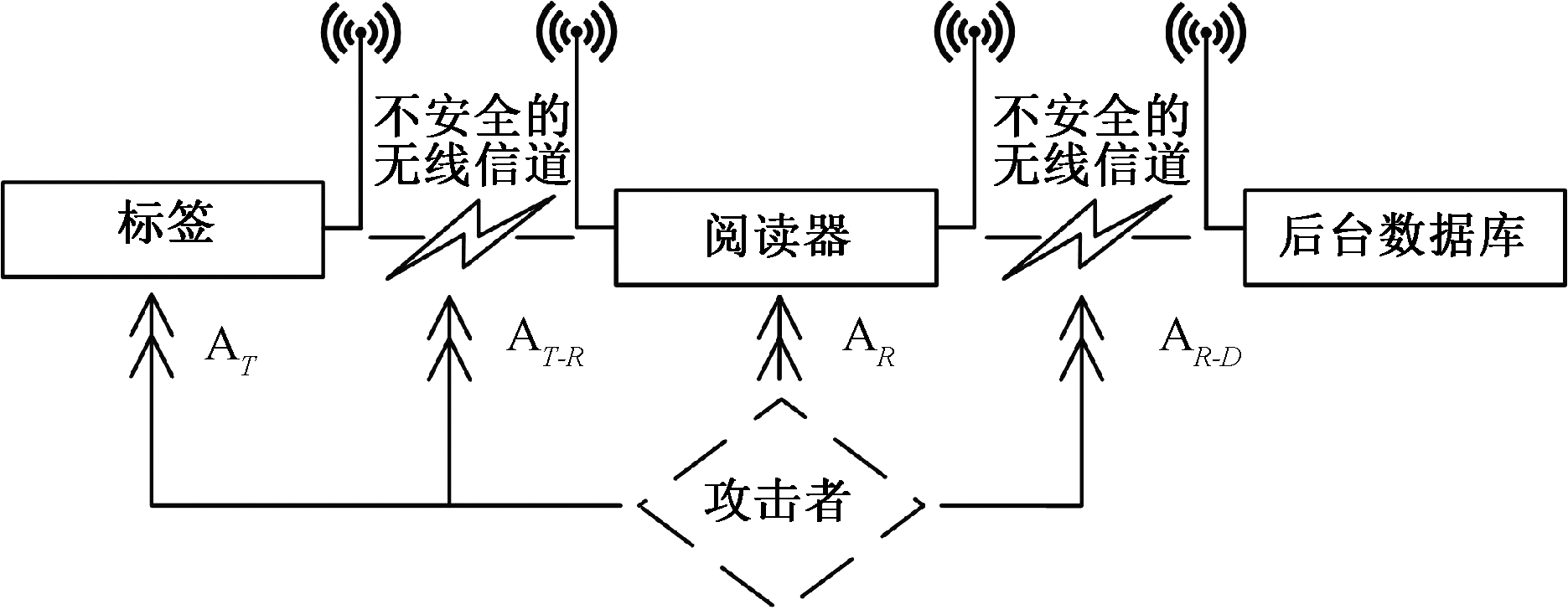

本文考虑的RFID三方系统攻击模型如图1所示,AT和AR分别表示敌手对标签和阅读器发起的攻击,AT-R和AR-D分别表示敌手对阅读器和标签之间以及阅读器和后台服务器之间信道发起的攻击。

图1 RFID三方系统攻击模型

Figure 1 RFID triple system attack model

在本文的RFID系统攻击模型中,敌手可以在认证阶段监听、截获和重放通信链路上的信息流;敌手可以发起去同步化攻击和拒绝服务攻击;敌手可以发起位置追踪攻击[11];特别的,敌手可以对标签发起物理克隆攻击,以复制海量的“克隆标签”。

2 PHL-RTAP协议

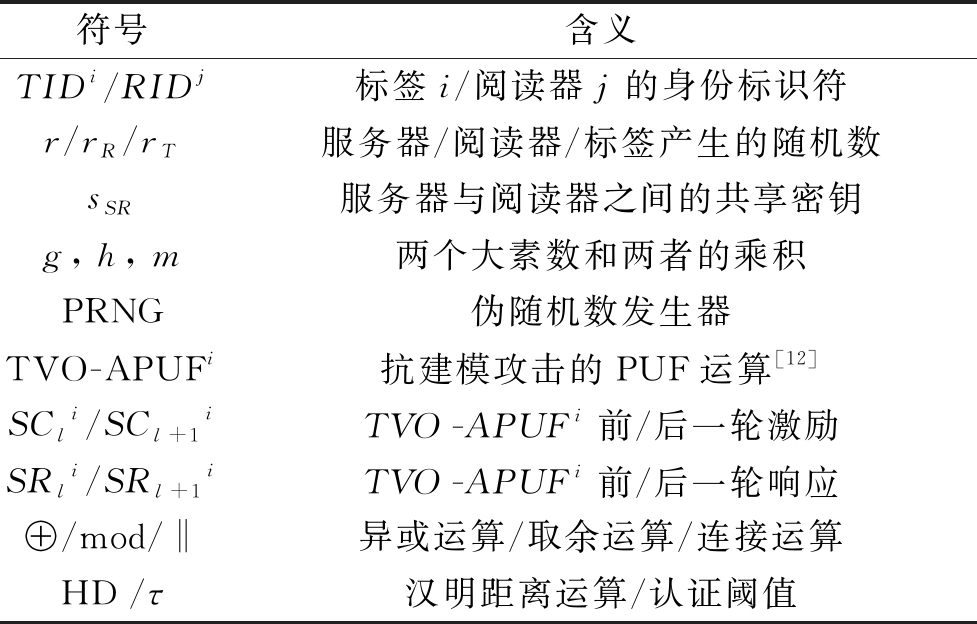

PHL-RTAP协议由初始化阶段和认证阶段两部分组成。协议中所用符号如表1所示。对于n位向量X和Y,HD(X,Y)运算如下式:

表1 协议中的符号定义

Table 1 Symbol definition of the protocol

符号含义TIDi/RIDj标签i/阅读器j的身份标识符r/rR /rT服务器/阅读器/标签产生的随机数sSR服务器与阅读器之间的共享密钥g, h, m两个大素数和两者的乘积PRNG伪随机数发生器TVO-APUFi抗建模攻击的PUF运算[12]SCli/SCl+1iTVO-APUFi前/后一轮激励SRli/SRl+1iTVO-APUFi前/后一轮响应⊕/mod/‖异或运算/取余运算/连接运算HD /τ汉明距离运算/认证阈值

(1)

PHL-RTAP协议采用文献[12]中TVO-APUF函数,该强PUF电路主要由LFSR和APUF两部分组成,在不影响APUF性能的前提下,可以提高底层APUF抵抗建模攻击的能力。此外,PHL-RTAP协议中的标签端内部需要集成PRNG函数,PRNG函数和TVO-APUF内部的LFSR函数具有共通性[13],因此,LFSR可以与PRNG复用底层的硬件电路。

2.1 初始化阶段

初始化阶段完成后,标签i存储TIDi和SCl+1i,阅读器j存储RIDj、sSR和m,后台服务器存储TIDi、SCli、SRli、SCl+1i、SRl+1i、RIDj、sSR、g、h。

设y和y′是两个正整数,若y2 ≡y′(mod m),则称y′是m的二次剩余。其中,m作为公钥存储在服务器,g和h作为私钥存储在阅读器。服务器使用中国剩余定理(Chinese remainder theorem, CRT)反解y′时,会得到4个解。为了避免y′的非唯一解增加服务器计算开销,服务器使用(y2)2代替上式的y2,即(y2)2≡y″(mod m),可以计算出唯一解[14]。

2.2 认证阶段

PHL-RTAP协议认证阶段的具体步骤如下。

步骤1 阅读器j向后台服务器发送一个请求Request。

步骤2 后台服务器收到请求认真消息后,产生一个随机数r发送给阅读器j。

步骤3 阅读器j收到r后,向通信范围内的标签广播Query,并发送随机数r。

步骤4 标签i接收到Query和r后,首先产生一个随机数rT,然后计算x=TIDi⊕r、MT=SCl+1i⊕rT,并从存储区取出SCl+1i,接着生成:Rl=TVO-APUFi(SCl+1i)、Cl+1i=SCl+1i⊕r⊕rT、Rl+1=TVO-APUFi(Cl+1i)。MT通过SCl+1i保护标签随机数rT、x通过r保护标签i的TIDi;输入TVO-APUFi的激励SCl+1i由服务器产生的r和标签产生的rT共同决定其更新,这样无论攻击者假冒任何一方都无法完全控制SCl+1i的更新。最后,标签i将MT、x、Rl和Rl+1发送给阅读器j。

步骤5 阅读器j收到标签i发送的消息后,产生随机数rR,并计算y=RIDj⊕rR⊕r、y″=(y2)2 (mod m)、MR=sSR⊕rR。y通过r和rR实现阅读器j的动态不可追踪性,y″则进一步保护标识符RIDj的匿名性。最后,阅读器j把接收到的MT、x、Rl、Rl+1和y″、MR一并发送给后台服务器。

步骤6 后台服务器接收到阅读器j发送的消息后,首先,提取y″、MR以准备对阅读器j的认证;其次,根据存储的2个大素数g和h,使用CRT反解y″得到唯一的y;再次,计算rR=sSR⊕MR、RIDj′=y⊕rR⊕r,若在服务器的RID库中存在RIDj=RIDj′,则阅读器j成功被服务器认证;最后,服务器计算针对阅读器j的确认消息:ACKR=PRNG(RIDj′⊕rR)。若RID库中不存在RIDj=RIDj′,认证停止。

接下来,后台服务器提取MT、x、Rl和Rl+1以准备认证标签i:首先,服务器使用r与消息x异或,得到TIDi′,并在服务器的TID库中搜索TIDi′,若无法查询出TIDi′,则标签i的身份非法,反之,则取出该身份码对应的SCl+1i和SRl+1i;其次,服务器使用接收到的Rl与在TID库中取出的SRl+1i进行计算:

HD(Rl,SRl+1i)<τ。

(2)

若式(2)成立,则说明标签i的身份合法,即标签i成功被服务器认证,其中τ是服务器为标签内嵌TVO-APUF设置的认证阈值;其次,服务器使用存储在数据库的共享秘密信息SCl+1i与消息MT异或,得到标签随机数rT;再次,服务器计算:Cl+1i=SCl+1i⊕r⊕rT,并计算针对标签i的确认消息:ACKT=PRNG(Cl+1i);最后,服务器把ACKR和ACKT发送给阅读器j,以便阅读器j和标签i认证服务器的合法性。此外,服务器依次更新数据库中的秘密信息:SCli=SCl+1i、SRli=SRl+1i、SCl+1i=Cl+1i、SRl+1i=Rl+1。

注意,如果式(2)不成立,则使用数据库中SRli替换式中的SRl+1i。若替换后不等式仍不成立,则标签i的身份非法,认证停止;若替换后成立,则说明标签i遭受了去同步化攻击,为了恢复与标签i的同步性,在计算Cl+1i时需要将SCl+1i替换为SCli,在更新时也需要停止对SCli和SRli的操作,仅更新SCl+1i和SRl+1i。

步骤7 阅读器j接收到服务器发送的ACKR和ACKT后,计算ACKR′=PRNG(RIDj⊕rR),若ACKR′与接收到的ACKR不相等,则服务器的身份非法,停止认证;若两者相等,则服务器成功被阅读器j认证,阅读器j继续把ACKT发送给标签i。

步骤8 标签i接收到ACKT后,计算ACKT′=PRNG(Cl+1i),若ACKT′与接收到的ACKT不相等,则服务器的身份非法,停止认证;若两者相等,则服务器成功被标签i认证,标签i继续更新存储区的SCl+1i,即SCl+1i=Cl+1i。

3 协议安全性分析

3.1 非形式化安全分析

3.1.1 追踪攻击

标签i在每轮认证都使用自身产生的随机数r异或TIDi。根据香农定理,如果在异或操作中有一项是随机的,那么使用简单的异或加密就能得到较高安全性。因此,攻击者无法通过监听和分析会话消息定位到TIDi,也不可能推测出连续两轮认证中x之间的关联性,从而保证了标签匿名性。同理,阅读器j在每轮认证中也使用随机数rR、r异或RIDj。

(2)重放攻击。重放攻击适合于认证消息中没有注入新鲜因子(如引入时间戳或随机数)的协议。PHL-RTAP协议的三方在每轮认证中都产生自己控制的随机数(r、rR和rT),所以攻击者重放上一轮认证消息无法通过三方中任意合法一方的认证。

(3)物理克隆攻击。攻击者希望在获得合法标签后,克隆该合法标签并批量生产非法的克隆标签,以达到欺骗服务器的目的。然而,由于标签内嵌PUF电路的天然物理不可克隆属性,攻击者根本无法制造出两个完全相同的PUF电路。

(4)去同步化攻击。攻击者通过阻止标签i和服务器之间动态共享秘密信息SCl+1i的更新来使得双方失去同步性。但是,PHL-RTAP协议中的服务器同时存储两轮秘密信息SCli和SCl+1i,以及对应两轮响应SRli和SRl+1i,即使服务器遭受了去同步攻击,也可以认证合法标签i的身份,并在下一轮认证中恢复标签i和服务器中SCl+1i的一致性。

3.2 形式化安全分析

3.2.1 BAN逻辑证明

本文涉及的主要推理法则包括接收消息法则S1、消息含义法则H1、新鲜性法则F1、随机值验证法则N1和管辖权法则R1[15]。

![]()

在BAN逻辑下PHL-RTAP协议的描述如下,其中S、R和T分别表示协议中的后台服务器、阅读器和标签。

(1)M1:R→S:Request;

(2)M2:S→R:r;

(3)M3:R→T:Query,r;

(4)M4:T→R:x,MT,Rl,Rl+1;

(5)M5:R→S:x,MT,Rl,Rl+1,y″,MR;

(6)M6:S→R:ACKT,ACKR;

(7)M7:R→T:ACKT。

在协议模型中,只需将用于认证的消息(M5、M6、M7)展开形式化安全分析。为了便于BAN描述,将涉及共享动态秘密信息、标签ID、随机数、二次剩余、PUF运算的信息统一使用符号K加密表示,则M5、M6和M7可以形式化为

M5:S◁{x,MT,Rl,Rl+1,y″,MR}K;

M6:R◁{ACKT,ACKR}K;

M7:T◁{ACKT}K。

PHL-RTAP协议满足以下基本假设:

A5:S|≡#(rT);A6:T|≡#(rT);

A7:R|≡#(rR);A8:S|≡#(r);

A9:R|≡S⟹ACKR;A10:T|≡S⟹ACKT;

A11:S|≡T⟹Rl;A12:S|≡R⟹RIDj。

PHL-RTAP协议安全性证明的目标如下:

(1)Goal1:S|≡Rl;

(2)Goal2:R|≡ACKR;

(3)Goal3:T|≡ACKT;

(4)Goal4:S|≡RIDj。

证明 Goal1、Goal2、Goal3、Goal4:

由M5:S◁{x,MT,Rl,Rl+1,y″,MR}K,初始假设![]() 及推理法则S1、H1,可得

及推理法则S1、H1,可得

S|≡T|~Rl。

(3)

由A5:S|≡#(rT)及推理法则F1,可得

S|≡#(Rl)。

(4)

根据式(3)、式(4)及推理法则N1,可得

S|≡T|≡Rl。

(5)

根据式(5),A11:S|≡T⟹Rl和法则R1,可得

S|≡Rl。

(6)

综上,安全目标Goal1:S|≡Rl得证。

由M6:R◁{ACKT,ACKR}K,初始假设![]() 及推理法则S1、H1,可得

及推理法则S1、H1,可得

R|≡S|~ACKR。

(7)

由A7:R|≡#(rR)及推理法则F1,可得

R|≡#(ACKR)。

(8)

根据式(7)、式(8)及推理法则N1,可得

R|≡S|≡ACKR。

(9)

根据式(9),A9:R|≡S⟹ACKR及推理法则R1,可得

R|≡ACKR。

(10)

综上,安全目标Goal2:R|≡ACKR得证。

由M7:T◁{ACKT}K,初始假设![]() 及推理法则H1,可得

及推理法则H1,可得

T|≡S|~ACKT。

(11)

由A6:T|≡#(rT)及推理法则F1得出T|≡#(Cl+1),根据T|≡#(Cl+1)及F1,可得

T|≡#(ACKT)。

(12)

根据式(11)、式(12)及推理法则N1,可得

T|≡S|≡ACKT。

(13)

根据式(13),A10:T|≡S⟹ACKT和推理法则R1,可得

T|≡ACKT。

(14)

综上,安全目标Goal3:T|≡ACKT得证。

由M5:S◁{x,MT,Rl,Rl+1,y″,MR}K,y″=(y2)2 (mod m),y=RIDj⊕rR⊕r及推理法则S1,可得

S◁{RIDj}K。

(15)

根据式(15),初始假设![]() 及推理法则S1、H1,可得

及推理法则S1、H1,可得

S|≡R|~RIDj。

(16)

由A8:S|≡#(r)及推理法则F1,可得

S|≡#(RIDj)。

(17)

根据式(16),式(17)及推理法则N1,可得

S|≡R|≡RIDj。

(18)

根据式(18),A12:S|≡R⟹RIDj及推理法则R1,可得:

S|≡RIDj。

(19)

综上,安全目标Goal4:S|≡RIDj得证。

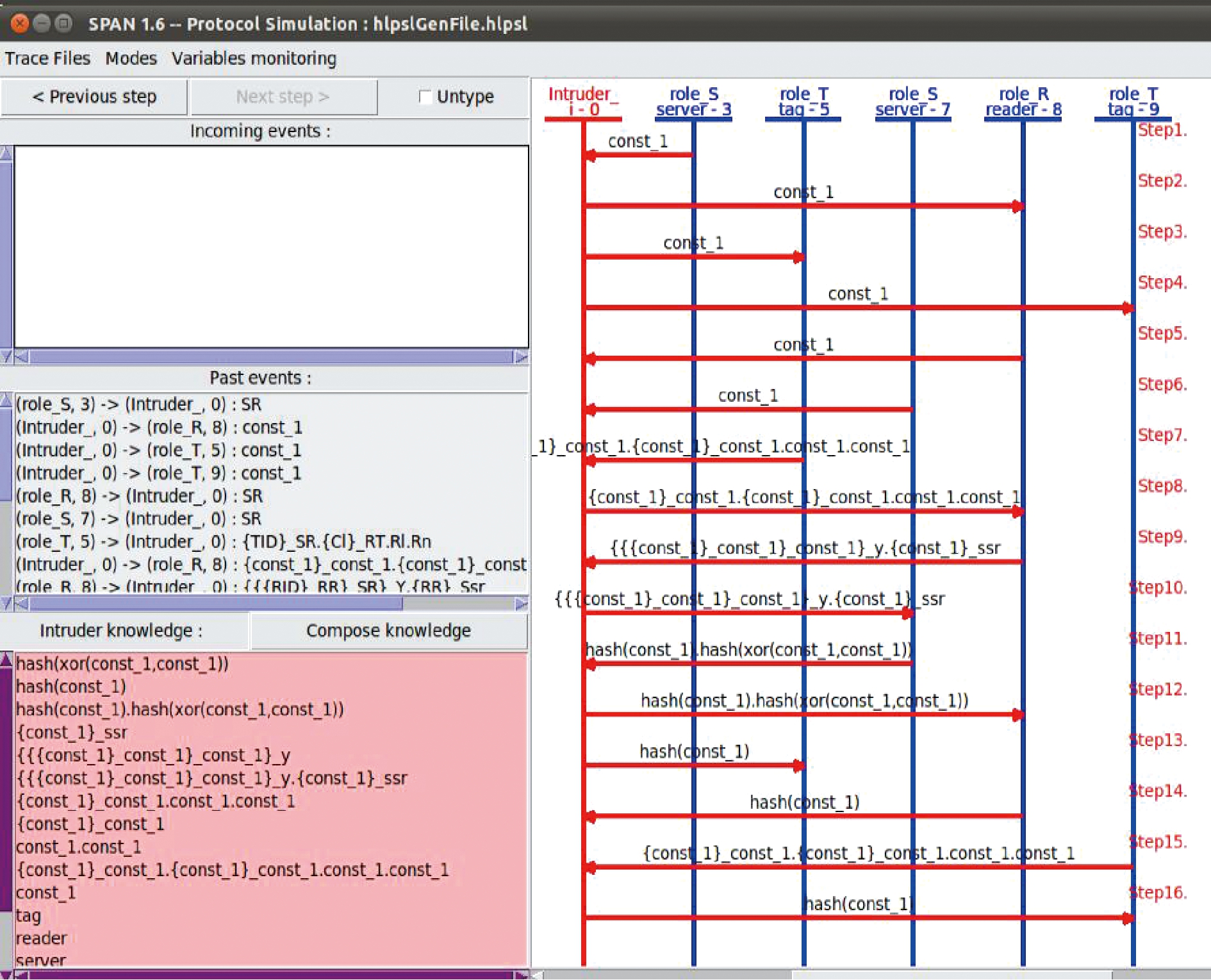

3.2.2 AVISPA工具验证

AVISPA[16]形式化安全验证工具可以评估PHL-RTAP协议的安全性。本文使用动态模型检查器(OFMC)后端对PHL-RTAP协议进行形式化安全验证,由于AVISPA工具支持的运算类型有限,因此需要将PHL-RTAP协议中的一些复杂运算抽象为AVISPA工具支持的运算。PHL-RTAP协议的抽象过程如下:将PHL-RTAP协议的TVO-APUFi运算和PRNG运算抽象为2个不同的哈希运算;将步骤5中二次剩余算法加密的消息y″抽象为使用共享密钥Y的加密形式,表示除掌握共享密钥Y的合法通信主体外,非法主体无法获得信息RIDj;其他加密消息按照原协议加密形式描述。经过上述抽象化处理后,协议的最终形式与原形式的流程相似,适用于在AVISPA工具中描述和仿真分析。图2模拟了攻击者可能的攻击流程,图3的“SUMMARY”显示为“SAFE”,这表明PHL-RTAP协议是安全的。

图2 入侵者仿真结果

Figure 2 Intruder simulation result

图3 OFMC验证结果

Figure 3 OFMC validation result

4 协议性能分析

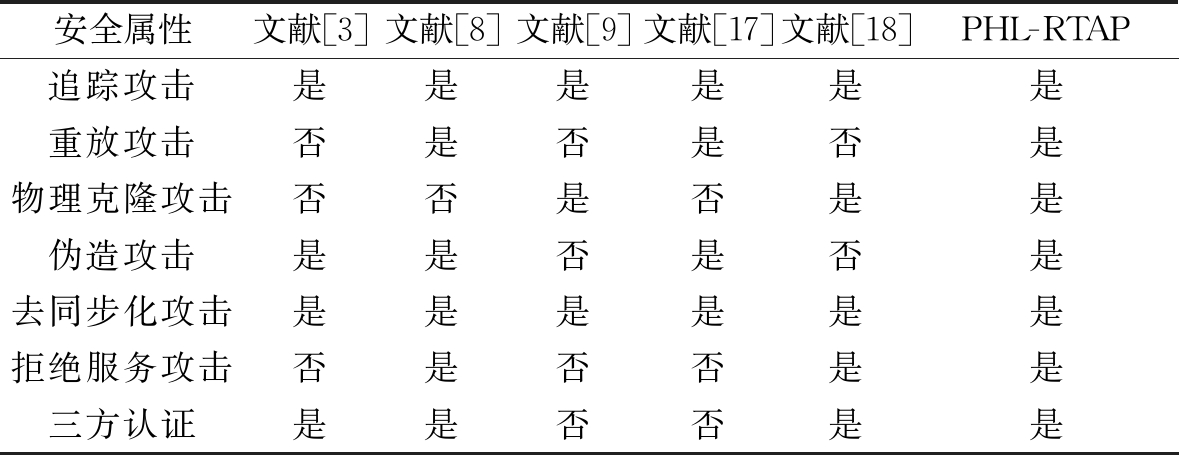

4.1 安全性对比分析

将PHL-RTAP协议与现有文献的认证协议进行安全性对比,具体如表2所示。其中标注“是”,表示该文献中的协议能够抵抗相应的攻击或实现三方认证,“否”表示不能抵抗相应攻击或没有实现完整的三方认证。

表2 协议安全性对比

Table 2 Security comparison of protocols

安全属性文献[3]文献[8]文献[9]文献[17]文献[18]PHL-RTAP追踪攻击是是是是是是重放攻击否是否是否是物理克隆攻击否否是否是是伪造攻击是是否是否是去同步化攻击是是是是是是拒绝服务攻击否是否否是是三方认证是是否否是是

文献[3]采用Hash加密机制,基于动态共享密钥实现了RFID协议,该协议无法抵抗物理克隆攻击。虽然文中声称可以抵抗重放攻击和拒绝服务攻击,但是如果攻击者重放步骤3的消息给后台数据库,数据库将通过对非法阅读器和非法标签的身份认证;此外,该协议只有在阅读器数量较少时可以防范拒绝服务攻击,但在拥有大量阅读器的庞大的RFID系统中,无法有效抵抗拒绝服务攻击。文献[8]使用二次剩余定理保护标签的关键信息,一旦遭受物理克隆攻击,攻击者可以获取该信息并复制大量与合法标签相同的“克隆标签”。文献[9]把PUF电路集成到标签来保证其物理不可克隆性,但是该协议缺少后台服务器和阅读器之间的相互认证,没有实现完整的三方认证过程,攻击者可以伪造成阅读器与合法服务器和合法标签进行通信交互,也可以发起针对服务器的重放攻击。文献[17]使用二次剩余,伪随机数生成器和超轻量级位流函数保护数据安全,但是该协议中的云服务器在认证阅读器和标签时,需要遍历计算阅读器和标签的身份信息,搜索开销过大,存在拒绝服务攻击的漏洞。此外,该协议无法抵抗针对标签的物理克隆攻击,并且缺少阅读器对服务器的身份认证。文献[18]提出一种采用PUF的轻量级RFID安全认证协议,该协议在标签端引入PUF电路以抵抗物理克隆攻击,然而,该协议没有充分利用PUF电路激励响应行为的不可预测性,只是采用简单的位重排运算实现阅读器对标签的认证,攻击者容易假冒标签欺骗合法阅读器。此外,一旦攻击者阻止标签端Tt的更新,就可以利用上一轮阅读器发送的消息,发起针对标签的重放攻击。本文的PHL-RTAP协议能够抵抗上述攻击,同时实现了完整的三方认证,因此,PHL-RTAP协议相比于近期文献[3,8,9,17-18]的协议具有更高的安全性。

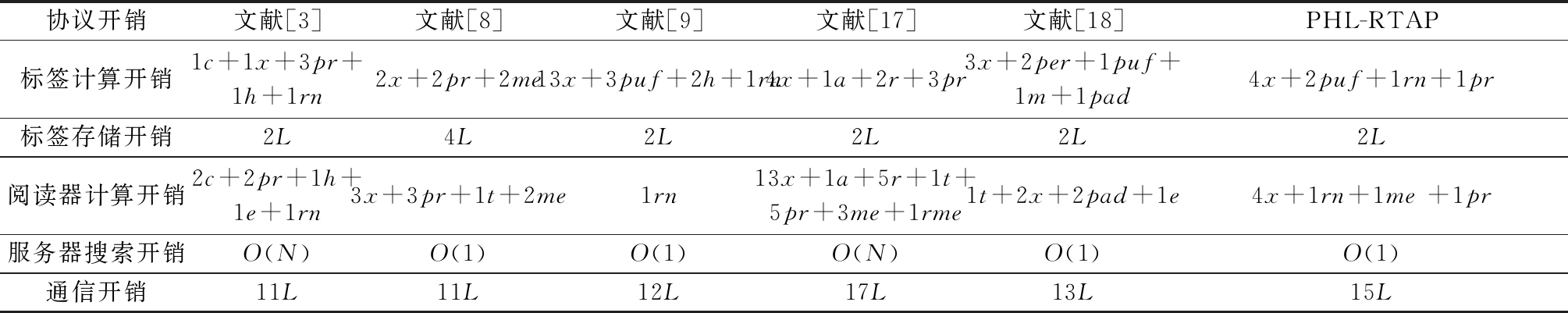

4.2 性能对比分析

将PHL-RTAP协议与现有认证协议的开销进行对比,具体如表3所示。其中x表示异或,a表示加法,pr表示伪随机数运算,puf表示PUF运算,r表示循环移位,me表示模幂运算,rme表示乘法逆元运算,rn表示生成随机数,t表示提取时间戳,h表示哈希运算,e表示对称加解密操作,c表示连接或去连接,per表示位重排运算,m表示模糊运算,pad表示字符串填充或解填充运算。设标签存储和通信交互的相关消息长度是L。

表3 协议开销对比

Table 3 Cost comparison of protocols

协议开销文献[3]文献[8]文献[9]文献[17]文献[18]PHL-RTAP标签计算开销1c+1x+3pr+1h+1rn2x+2pr+2me13x+3puf+2h+1rn4x+1a+2r+3pr3x+2per+1puf+1m+1pad4x+2puf+1rn+1pr标签存储开销2L4L2L2L2L2L阅读器计算开销2c+2pr+1h+1e+1rn3x+3pr+1t+2me1rn13x+1a+5r+1t+5pr+3me+1rme1t+2x+2pad+1e4x+1rn+1me +1pr服务器搜索开销O(N)O(1)O(1)O(N)O(1)O(1)通信开销11L11L12L17L13L15L

文献[3,9]的标签中均使用了高成本的哈希运算,不适合用于资源受限的RFID标签,并且文献[9]中阅读器的超低计算开销牺牲了安全性,使其容易受到伪造、重放、拒绝服务等恶意攻击。文献[17]虽然没有使用哈希运算,但其阅读器多次使用模幂运算,且其服务器的搜索开销为O(N),这不仅增加了服务器的计算搜索压力,也不利于认证协议中标签和阅读器的大规模扩展。文献[8]的标签使用了两次模幂运算,对标签计算能力要求较高,且增加了标签的存储开销。文献[18]的标签端仅使用了PUF、位重排等轻量级运算,但在阅读器端使用高开销的对称密码算法解密消息,这给阅读器带来了较高的计算负担。PHL-RTAP协议相较于文献[3,8-9],标签计算开销最低,相较于文献[17-18],阅读器计算开销降低,且服务器搜索开销是最低的复杂度O(1),标签存储开销也是最低的2L,虽然其通信开销略高,但是协议中引入PUF电路抵抗物理克隆攻击,引入随机数抵抗重放攻击,因此PHL-RTAP协议通信开销的增长不可避免。

5 结论

本文提出了一种基于PUF的高安全性轻量级RFID三方认证协议,PHL-RTAP协议引入了PUF、二次剩余和随机数等运算,在满足低开销的前提下,有效抵抗追踪攻击、重放攻击、物理克隆攻击、去同步化攻击和伪造攻击等恶意攻击,实现了完整的RFID三方认证。此外,非形式化和形式化分析证明了PHL-RTAP协议的安全性,与近期RFID认证协议的对比表明,PHL-RTAP协议在安全性和开销方面均有优势。因此,本文提出的PHL-RTAP协议在实现高安全性的同时,节省了系统的资源开销,适用于资源受限的RFID三方认证系统。

[1] 范文兵, 李建华, 禹士鹏, 等. RFID系统数据传输中CRC算法的分析与实现[J]. 郑州大学学报(工学版), 2010, 31(2): 97-101.

FAN W B, LI J H, YU S P, et al. Analysis and implementation of CRC in RFID system[J]. Journal of Zhengzhou University (Engineering Science), 2010, 31(2): 97-101.

[2] 刘鹏, 张昌宏, 欧庆于. 基于Hash函数的移动射频识别互认证安全协议设计[J]. 计算机应用, 2013, 33(5): 1350-1352.

LIU P, ZHANG C H, OU Q Y. Authentication protocol of mobile RFID based on Hash function[J]. Journal of Computer Applications, 2013, 33(5): 1350-1352.

[3] 王国伟, 贾宗璞, 彭维平. 基于动态共享密钥的移动RFID双向认证协议[J]. 电子学报, 2017, 45(3): 612-618.

WANG G W, JIA Z P, PENG W P. A mutual authentication protocol of mobile RFID based on dynamic shared-key[J]. Acta Electronica Sinica, 2017, 45(3): 612-618.

[4] FARASH M S, NAWAZ O, MAHMOOD K, et al. A provably secure RFID authentication protocol based on elliptic curve for healthcare environments[J]. Journal of Medical Systems, 2016, 40(7): 165-173.

[5] XIAO H N, ALSHEHRI A A, CHRISTIANSON B. A cloud-based RFID authentication protocol with insecure communication channels[C]//2016 IEEE Trustcom/BigDataSE/ISPA. Piscataway: IEEE,2016: 332-339.

[6] CHIEN H Y. SASI: a new ultralightweight RFID authentication protocol providing strong authentication and strong integrity[J]. IEEE Transactions on Dependable and Secure Computing, 2007, 4(4): 337-340.

[7] TIAN Y, CHEN G L, LI J H. A new ultralightweight RFID authentication protocol with permutation[J]. IEEE Communications Letters, 2012, 16(5): 702-705.

[8] CHIOU S Y, CHANG S Y. An enhanced authentication scheme in mobile RFID system[J]. Ad Hoc Networks, 2018, 71: 1-13.

[9] 王利, 李二霞, 纪宇晨, 等. 基于PUF的抗物理克隆RFID安全认证协议[J]. 信息网络安全, 2020, 20(8): 89-97.

WANG L, LI E X, JI Y C, et al. PUF-based anti-physical cloning RFID security authentication protocol[J]. Netinfo Security, 2020, 20(8): 89-97.

[10] 尹魏昕, 贾咏哲, 高艳松, 等. 物理不可克隆函数(PUF)研究综述[J]. 网络安全技术与应用, 2018(6): 41-42, 54.

YIN W X, JIA Y Z, GAO Y S, et al. Review of physical unclonable function (PUF)[J]. Network Security Technology & Application, 2018(6): 41-42, 54.

[11] 李永强, 刘兆伟. 基于区块链的车联网安全信息共享机制设计[J]. 郑州大学学报(工学版), 2022, 43(1): 103-110.

LI Y Q, LIU Z W. Blockchain-based secure data sharing mechanism design in the vehicular networks[J]. Journal of Zhengzhou University (Engineering Science), 2022, 43(1): 103-110.

[12] CHANG Z T, SHI S S, SONG B W, et al. Modeling attack resistant arbiter PUF with time-variant obfuscation scheme[C]//2021 31st International Conference on Field-Programmable Logic and Applications (FPL). Piscataway: IEEE,2021: 60-63.

[13] 周楠楠. RFID系统中无源标签的伪随机数发生器[D]. 西安: 西安电子科技大学, 2015.

ZHOU N N. Pseudo random number generators in the passive tags of RFID system[D]. Xi′an: Xidian University, 2015.

[14] DOSS R, ZHOU W L, YU S. Secure RFID tag ownership transfer based on quadratic residues[J]. IEEE Transactions on Information Forensics and Security, 2013, 8(2): 390-401.

[15] 杨世平. 安全协议及其BAN逻辑分析研究[D]. 贵阳: 贵州大学, 2007.

YANG S P. Security protocols and its BAN logic analysis [D]. Guiyang: Guizhou University, 2007.

[16] VIGAN L. Automated security protocol analysis with the AVISPA tool[J]. Electronic Notes in Theoretical Computer Science, 2006, 155: 61-86.

L. Automated security protocol analysis with the AVISPA tool[J]. Electronic Notes in Theoretical Computer Science, 2006, 155: 61-86.

[17] FAN K, ZHU S S, ZHANG K, et al. A lightweight authentication scheme for cloud-based RFID healthcare systems[J]. IEEE Network, 2019, 33(2): 44-49.

[18] YE Q, SUN Z W. Lightweight RFID authentication protocol for cloud services using PUF encryption[C]//2021 33rd Chinese Control and Decision Conference (CCDC). Piscataway: IEEE,2021: 5629-5634.